Alors que les assaillants de l’opération Triangulation restent un mystère pour l’instant, les spéculations ont déjà commencé. Les chercheurs de Kaspersky ont découvert une campagne APT mobile jusque-là inconnue ciblant les appareils iOS. La campagne, qu’ils appellent Operation Triangulation, utilise des exploits sans clic pour infecter les appareils via la plate-forme iMessage. Une fois infecté, le logiciel malveillant s’exécute avec les privilèges root, ce qui donne à l’attaquant un contrôle total sur l’appareil et les données utilisateur.

Temps froids: En même temps que l’enquête de Kaspersky, l’agence russe de renseignement et de sécurité FSB (Federal Security Service) a affirmé que Apple travaille avec la NSA. Le Service fédéral de sécurité russe réclamations qu’Apple a délibérément fourni à l’Agence de sécurité nationale (NSA) une porte dérobée, permettant aux logiciels malveillants d’infecter les iPhones en Russie. Un grand nombre d’appareils piratés appartenant à des fonctionnaires du gouvernement russe et à des employés de diverses ambassades, affirment-ils, en sont une preuve supplémentaire. Le FSB a fait ces affirmations, mais il n’a présenté aucune preuve.

Une précédente directive russe enjoignait au personnel présidentiel et aux fonctionnaires de arrêter d’utiliser les iPhones et d’autres produits développés aux États-Unis. Les cyberattaques contre le siège de Kaspersky à Moscou et le personnel international ont été vérifiées. Mais, l’entreprise a clairement indiqué que, sans accès aux données d’enquête techniques du gouvernement, elle n’est pas en mesure de valider une relation directe entre ses résultats et le rapport du FSB. Néanmoins, le CERT russe a émis un avertissement qui est cohérent avec les résultats de Kaspersky et la déclaration du FSB.

Découvrez le cheval de Troie iPhone : comment fonctionne l’opération Triangulation ?

La première étape de l’opération Triangulation consiste à envoyer à la victime une pièce jointe iMessage malveillante. La pièce jointe semble être un fichier légitime, tel qu’un PDF ou une image. Cependant, lorsque la victime ouvre la pièce jointe, le logiciel malveillant est installé sur l’appareil.

Le logiciel malveillant utilise ensuite un exploit sans clic pour obtenir les privilèges root sur l’appareil. Cela signifie que l’attaquant peut faire tout ce qu’il veut avec l’appareil, y compris voler des données, installer des logiciels malveillants supplémentaires ou prendre le contrôle de l’appareil à distance.

« En raison des particularités du blocage des mises à jour iOS sur les appareils infectés, nous n’avons pas encore trouvé de moyen efficace de supprimer les logiciels espions sans perdre de données utilisateur. Cela ne peut être fait qu’en réinitialisant les iPhones infectés aux paramètres d’usine, en installant la dernière version du système d’exploitation et l’ensemble de l’environnement utilisateur à partir de zéro. Sinon, même si le logiciel espion est supprimé de la mémoire de l’appareil après un redémarrage, la triangulation est toujours capable de réinfecter à travers les vulnérabilités d’une version obsolète d’iOS.

-Le PDG Eugene Kaspersky explique sur son Blog

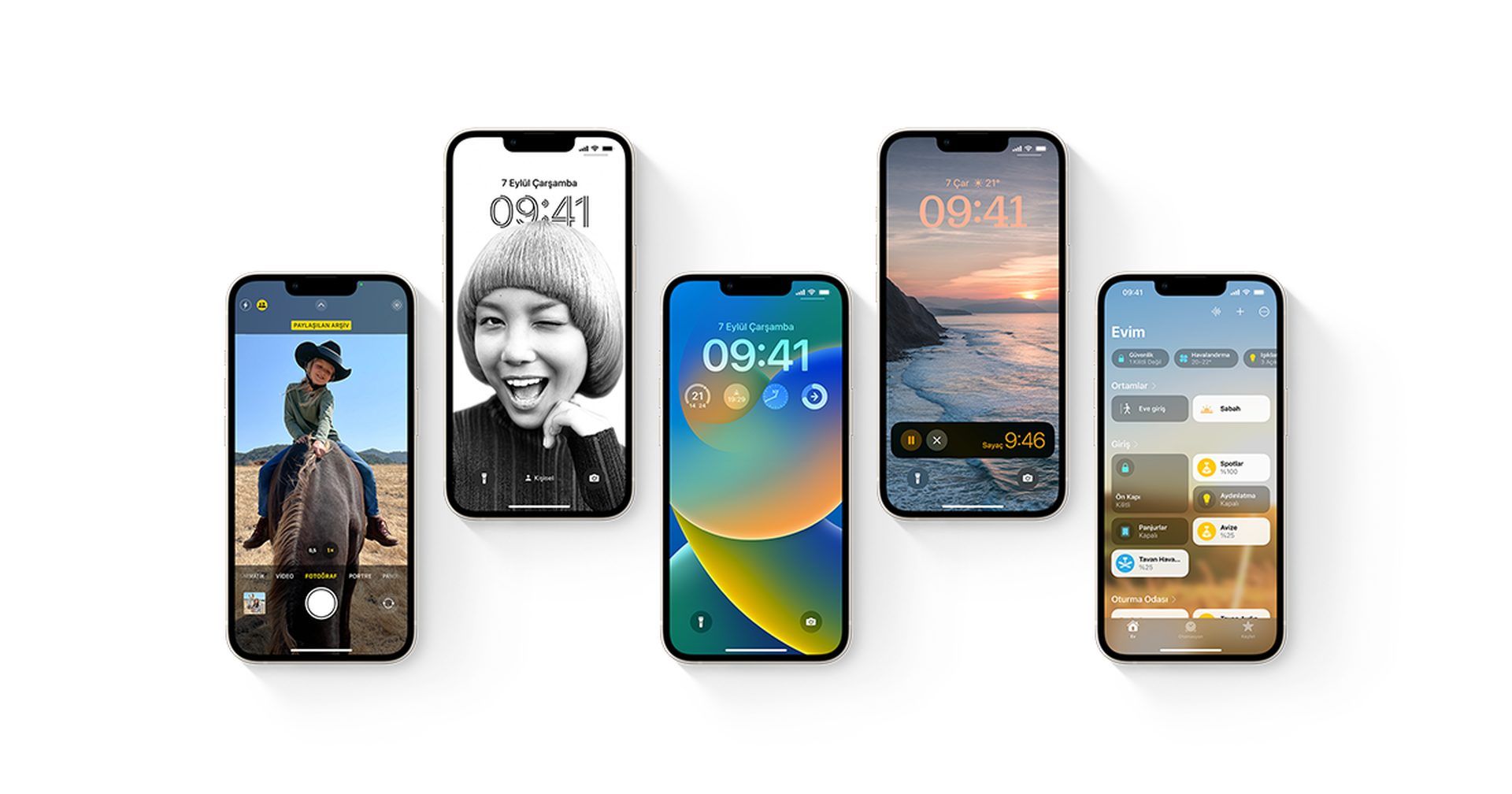

Selon Kaspersky, la première preuve d’infection remonte à 2019, mais le logiciel malveillant infecte toujours les iPhones aujourd’hui. Du bon côté, l’exploit n’a été vu que sur les iPhones exécutant iOS 15.7 ou une version antérieure. Apple a publié iOS 15.7 en septembre 2022 et, selon le portail des développeurs Apple, plus de 80 % de tous les iPhones exécutent iOS 16 ou une version ultérieure.

En tout cas, Eugene Kaspersky insiste sur le fait que « l’objectif principal de ce hack n’était pas Kaspersky Lab ». Pourquoi tant de produits Kaspersky ont été touchés, quelle est l’étendue réelle de l’attaque de logiciels espions et si l’utilisateur type d’iPhone est ou non à risque sont autant de questions qui restent sans réponse.

En attendant, il n’y a qu’une raison de plus pour mettre à jour régulièrement le système d’exploitation de votre iPhone.

Regarde comment Fonction de remplissage génératif Photoshop AI change la vie des créateurs, un fil conducteur

Opération Triangulation : Comment se protéger du cheval de Troie iPhone ?

Plusieurs mesures existent contre les campagnes APT mobiles comme l’Opération Triangulation, et en voici quelques-unes que vous pouvez facilement suivre :

- N’ouvrez pas les pièces jointes d’expéditeurs inconnus : Même si la pièce jointe semble provenir d’une source légitime, il est préférable de pécher par excès de prudence et de ne pas l’ouvrir.

- Maintenez à jour le système d’exploitation et les applications de votre appareil : Les mises à jour logicielles incluent souvent des correctifs de sécurité qui peuvent aider à protéger votre appareil contre les vulnérabilités connues.

- Utilisez une solution de sécurité capable de détecter et de bloquer les applications malveillantes : Une bonne solution de sécurité peut aider à protéger votre appareil contre les logiciels malveillants, même si vous ouvrez une pièce jointe malveillante.

Le malware Operation Triangulation présente un risque important pour les utilisateurs d’iOS, selon Kaspersky. Les techniques avancées utilisées dans cette campagne permettent à l’attaquant d’infecter les appareils et d’en prendre le contrôle total. Il est crucial de sécuriser vos appareils mobiles contre cela et les tactiques APT similaires.