HCL Technologies, un pilier du secteur informatique, a récemment été aux prises avec une attaque de ransomware ciblant un projet spécifique dans son environnement cloud isolé.

Avant l’incident du ransomware, HCL Technologies a franchi une étape importante en franchissant une capitalisation boursière de Rs 4 000 milliards (48,1 milliards de dollars), consolidant ainsi sa position de 13e plus grande société cotée sur les bourses indiennes. Cette situation semble avoir attiré l’attention des hackers

Voici ce que vous devez savoir sur l’attaque du ransomware HCL Technologies

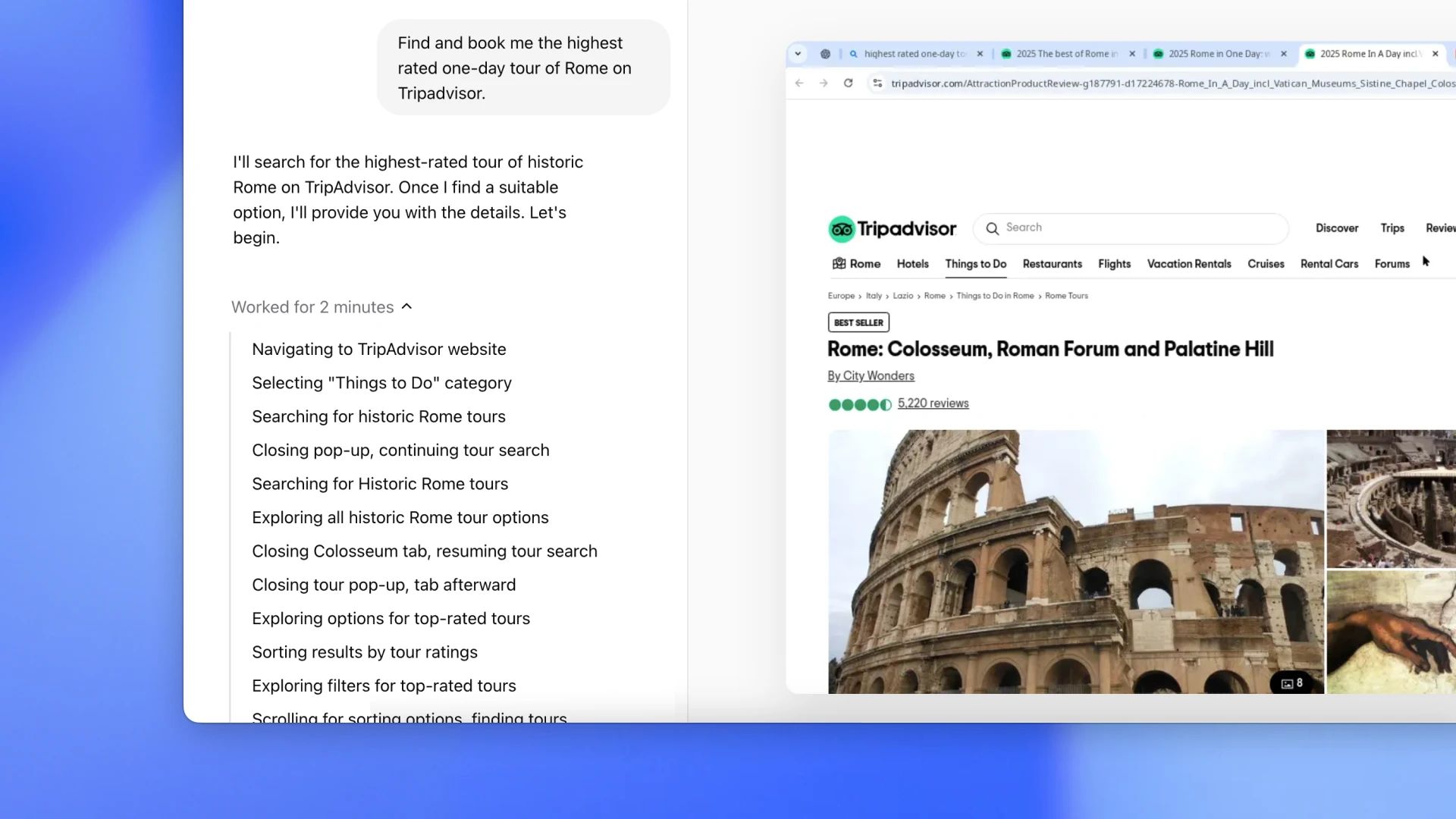

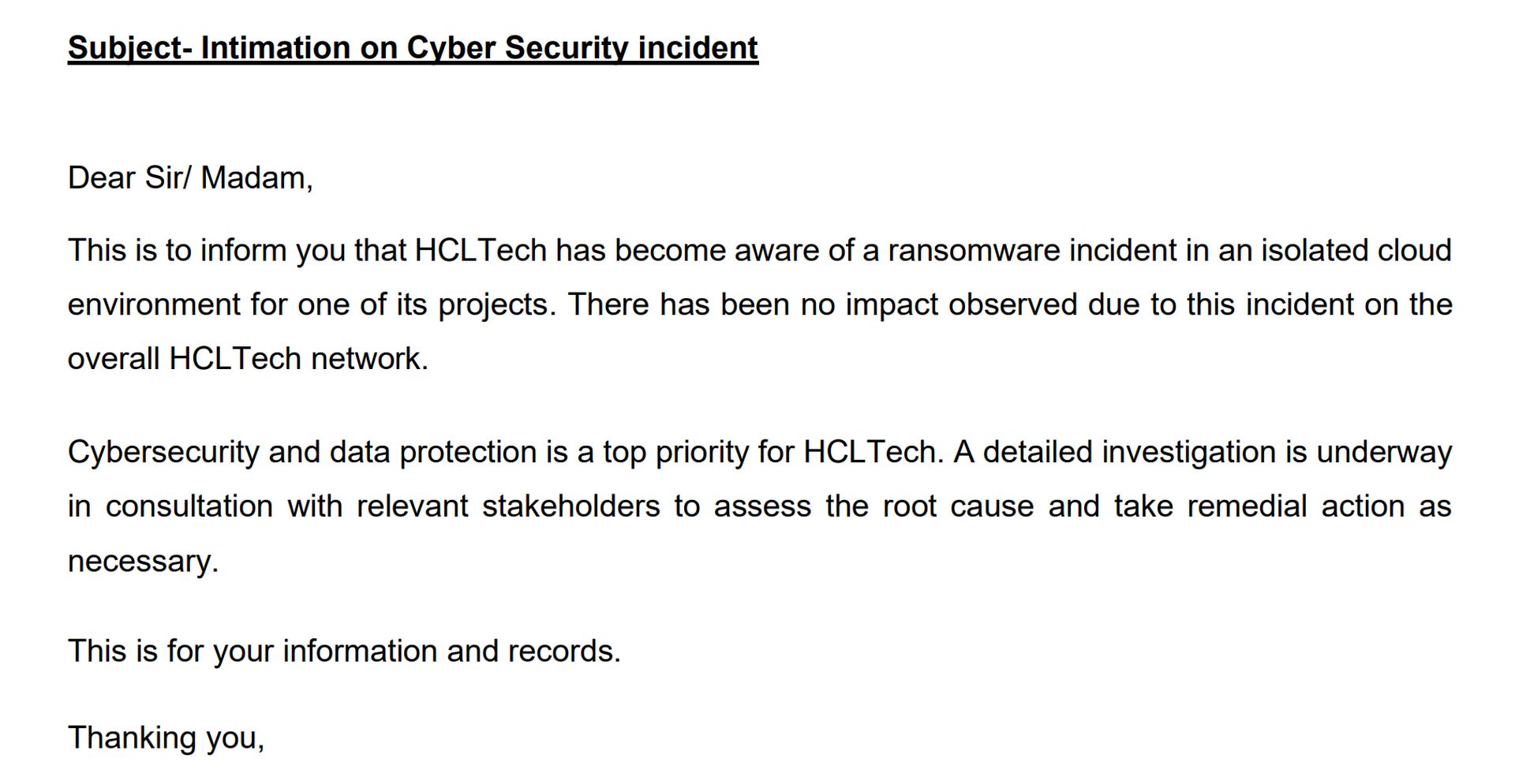

HCL Technologies a récemment fait face à une attaque de ransomware ciblant un projet dans un environnement cloud isolé. L’incident a été révélé par un dépôt réglementaire dans lequel l’entreprise a reconnu qu’elle était au courant de l’apparition du ransomware. HCL Technologies a souligné que l’impact de cet incident s’était limité au projet spécifique et ne s’était pas étendu à l’ensemble du réseau HCLTech.

En réponse à l’attaque du ransomware HCL Technologies, la société a lancé une enquête approfondie pour comprendre la cause profonde de l’incident du ransomware. L’entreprise travaille en consultation avec les parties prenantes concernées pour évaluer la situation de manière approfondie. L’objectif principal de cette enquête est d’identifier les facteurs qui ont conduit à la faille de sécurité et de prendre les mesures correctives nécessaires pour atténuer tout dommage potentiel.

L’environnement cloud isolé affecté par l’attaque du ransomware HCL Technologies fait l’objet d’un examen minutieux dans le cadre de l’enquête en cours.

Il convient de noter que HCL Technologies donne la priorité à la cybersécurité et à la protection des données, soulignant ainsi son engagement à protéger les actifs numériques. L’approche proactive adoptée par l’entreprise en réponse à l’attaque du ransomware HCL Technologies reflète la reconnaissance, à l’échelle du secteur, de l’importance cruciale de la cybersécurité dans le paysage en constante évolution du secteur informatique.

Malgré ce défi de sécurité, les données n’indiquent aucun impact observable sur le réseau global de HCL Technologies. Cela souligne l’efficacité des mesures de sécurité prises par l’entreprise pour isoler et contenir l’incident. La position proactive, l’enquête détaillée et l’engagement à prendre des mesures correctives suggèrent que HCL Technologies prend les mesures nécessaires pour traiter et rectifier la situation.

Malgré l’attaque du ransomware HCL Technologies, les actions de la société se négociaient positivement à Rs 1 493,5 pièce à la Bourse de Londres à 10 h 15 le jour de l’incident, démontrant une réponse résiliente du marché. Cependant, à mesure que l’enquête se déroulera, les parties prenantes, y compris les clients et les investisseurs, seront probablement très intéressées à comprendre les détails spécifiques de l’incident et les mesures prises par HCL Technologies pour renforcer son infrastructure de cybersécurité.

Les attaques de ransomwares sont à la mode

L’attaque du ransomware HCL Technologies est survenue juste après le Hack insomniaque. Il était dirigé par le groupe de hackers Rhysida et a exposé des données sensibles, y compris des détails sur le prochain jeu Wolverine PS5 et d’autres jeux, jusqu’en 2030, après que Sony a refusé de payer une rançon de 50 Bitcoins. Mais comment ces entreprises géantes ont-elles été piratées ? Regardons de plus près.

Les attaques de ransomwares sont en augmentation à l’échelle mondiale, ciblant des entités de tous les secteurs et secteurs. La fréquence de ces incidents est préoccupante, car elle témoigne d’une activité lucrative pour les cybercriminels cherchant des gains financiers par l’extorsion.

Nous devons admettre que les cybercriminels sont de plus en plus sophistiqués dans leurs tactiques, employant des techniques avancées pour violer même les défenses numériques les mieux renforcées. Bien que contenue, l’attaque du ransomware HCL Technologies souligne l’adaptabilité et l’agilité de ces cybermenaces. Cependant, ils n’ont pas toujours besoin de choisir des tactiques de piratage de science-fiction. Par exemple, les hackers d’Insomniac ont révélé qu’ils les avaient choisis parce que c’était facile. Le groupe a affirmé que la violation du système n’avait pris que 20 à 25 minutes.

« Oui, nous savions qui nous attaquions. Nous savions que les développeurs créant des jeux comme celui-ci seraient une cible facile.

L’ingénierie sociale reste un élément clé des attaques de ransomwares. Les cybercriminels ciblent souvent l’élément humain comme point d’entrée de leurs activités malveillantes, que ce soit par le biais d’e-mails de phishing ou par l’exploitation de vulnérabilités humaines.

Donc, ce qu’il faut faire? Outre les efforts considérables de votre équipe informatique, les individus et les organisations doivent donner la priorité aux mises à jour logicielles régulières pour corriger les vulnérabilités. Des mots de passe forts et uniques et une authentification multifacteur ajoutent des couches de protection aux comptes. La vigilance dans les interactions par courrier électronique, par exemple en évitant les liens suspects, est cruciale. Des sauvegardes régulières des données et l’installation d’un logiciel antivirus réputé offrent une défense contre les attaques de ransomwares. Limiter les privilèges des utilisateurs et favoriser l’éducation à la cybersécurité renforcent encore la résilience.

Sécuriser les réseaux Wi-Fi avec des mots de passe et un cryptage forts, mettre en œuvre une segmentation du réseau et mener des audits de sécurité réguliers sont des stratégies défensives essentielles. L’élaboration d’un plan de réponse aux incidents et la collaboration avec les communautés de cybersécurité contribuent à une gestion efficace des crises. La surveillance des journaux du système pour détecter les activités inhabituelles facilite la détection précoce des menaces. Rester informé de l’évolution tendances en matière de cybersécurité et les meilleures pratiques sont fondamentales pour s’adapter aux menaces émergentes.

L’adoption collective de ces mesures établit une posture de cybersécurité proactive et robuste, réduisant ainsi la vulnérabilité aux cybermenaces.