Souviens-toi Le spam Bluetooth attaque les iPhones en souffrance pendant longtemps? Eh bien, Wall of Flippers est là pour devenir un remède à cela !

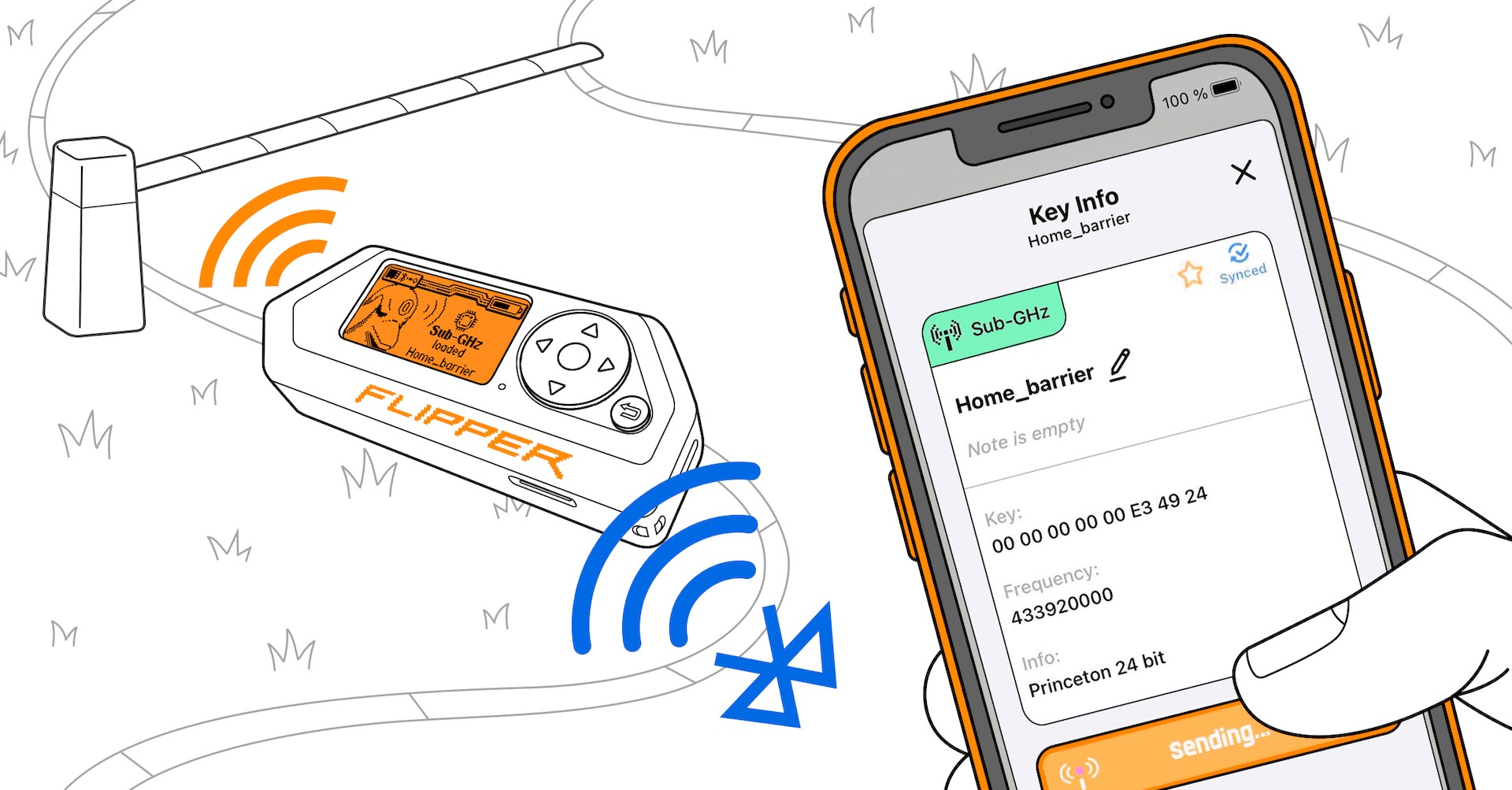

Le Flipper Zero, un petit appareil de test d’intrusion, est devenu un chouchou de la communauté de la sécurité. Il regorge d’outils pour explorer le matériel, les logiciels et les protocoles sans fil. Mais comme tout outil puissant, il peut être utilisé à mauvais escient. Entrez dans la marée montante des attaques de spam Bluetooth alimentées par Flipper Zero et un arsenal croissant de micrologiciels personnalisés. Mais n’ayez crainte, car un nouveau héros a émergé : Wall of Flippers.

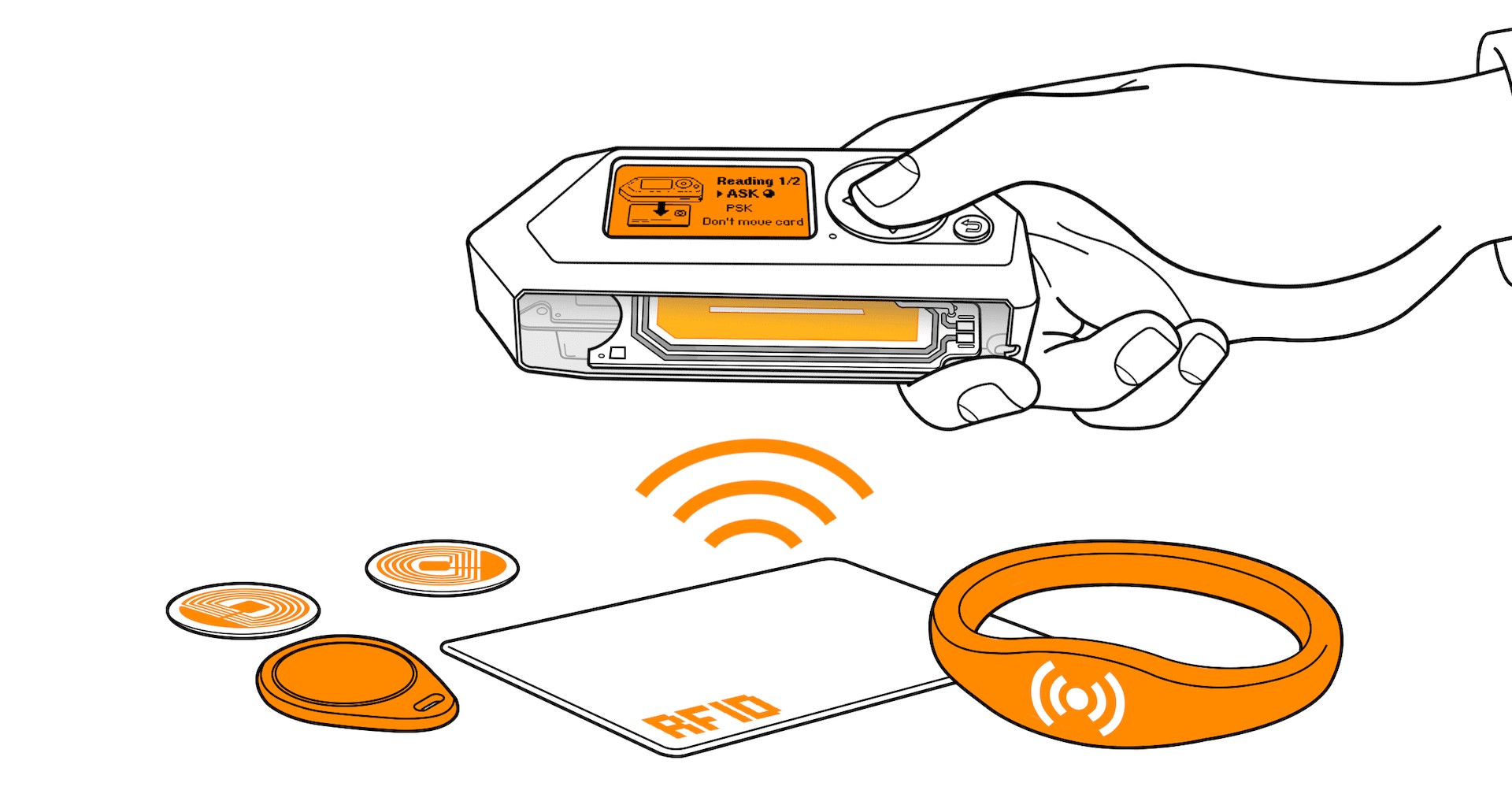

En septembre 2023, le monde a assisté à la naissance de Flipper Zéro Spam Bluetooth. Les chercheurs ont démontré la capacité de bombarder les appareils Apple avec de fausses demandes de connexion, déclenchant un torrent incessant de pop-ups et faisant des ravages sur les notifications.

Bien qu’initialement perçu comme une farce, le potentiel d’applications encore plus malveillantes paraissait important. Bientôt, des micrologiciels personnalisés sont apparus, étendant le canevas d’attaque à Android et Windows, envoyant aux utilisateurs des publicités indésirables et compromettant potentiellement la sécurité des appareils.

Qu’est-ce que le Mur de Flippers ?

Wall of Flippers est un projet Python open source qui offre une lueur d’espoir. Fonctionnant sous Linux et Windows, Wall of Flippers (WoF) surveille en permanence l’activité Bluetooth LE à proximité, alertant les utilisateurs des menaces potentielles et fournissant des informations précieuses.

Wall of Flippers recherche des modèles spécifiques dans les paquets BLE indiquant une activité malveillante. Il détecte actuellement :

- Activité Flipper Zero (BT doit être activé)

- Attaques BLE induisant des crashs/popups iOS

- Attaques BLE induisant des crashs/popups Android

- Attaques BLE de Windows Swift Pair

- Attaques LoveSpouse BLE

Wall of Flippers capture des données cruciales telles que l’adresse MAC de l’attaquant, la force du signal et le contenu des paquets, permettant aux utilisateurs de :

- Bloquer l’appareil incriminé

- Signaler l’attaquant

- Rassembler des preuves pour une enquête plus approfondie

Comment installer le mur de palmes

Voici un guide étape par étape sur la façon d’installer WoF sur Windows :

- Installez Python :

- Accédez à la page de téléchargement de Python et téléchargez le dernière version de Python pour Windows

- Une fois le téléchargement terminé, exécutez le fichier d’installation et suivez les instructions pour installer Python.

- Installer pip :

- Ouvrir une invite de commande ou une fenêtre de terminal

- Exécutez la commande suivante pour installer pip :

- $ pip installer – mettre à niveau pip

- Installer sombre :

- Exécutez la commande suivante pour installer dark :

- $ pip installer sombre

- Exécutez la commande suivante pour installer dark :

- Clonez le dépôt WoF :

- Ouvrir une invite de commande ou une fenêtre de terminal

- Exécutez la commande suivante pour cloner le référentiel WoF :

- $ git clone https://github.com/K3YOMI/Wall-of-Flippers

- Accédez au répertoire WoF :

- CD dans le répertoire WoF :

- $ cd ./Mur de Flippers

- CD dans le répertoire WoF :

- Exécutez le script WoF :

- Exécutez la commande suivante pour démarrer le script WoF :

- $ py WallofFlippers.py

- Exécutez la commande suivante pour démarrer le script WoF :

Si vous rencontrez des problèmes pendant le processus d’installation, vous pouvez vous référer au Documentation du Mur de Flippers sur GitHub pour plus d’informations.

FlipperZero est-il vraiment le méchant ici ?

Flipper Zero, un puissant outil de test d’intrusion, a récemment fait l’objet d’un examen minutieux pour son rôle dans la situation du spam Bluetooth. Cependant, il est important de reconnaître que l’outil lui-même n’est pas la racine du problème.

Flipper Zero peut être utilisé pour les deux objectifs positifs et négatifs, un peu comme n’importe quel autre outil. C’est l’intention derrière son utilisation qui mérite un examen minutieux, et non l’outil lui-même.

L’une des raisons pour lesquelles blâmer Flipper Zero est trop simpliste est que des attaques similaires peuvent être lancées à partir de plusieurs plates-formes. Les attaquants peuvent utiliser des ordinateurs Linux ou des appareils Android dotés d’applications spécifiques pour mener le même type d’attaques. Se concentrer uniquement sur Flipper Zero ignore ces vecteurs d’attaque alternatifs et ne parvient pas à résoudre le problème plus vaste.

De plus, il est important de reconnaître que Flipper Zero a des utilisations légitimes dans la recherche sur la sécurité, le piratage matériel et l’exploration des protocoles sans fil. En le décrivant uniquement comme un outil à des fins néfastes, nous minimisons ses avantages potentiels et le rôle précieux qu’il peut jouer entre les mains d’utilisateurs responsables.

Crédit image en vedette: Flipper Zéro.