Les experts en cybersécurité ont identifié une nouvelle menace ciblant les joueurs Windows : le framework malveillant Winos4.0, qui se déguise en outils d’installation et d’optimisation de jeux. Découvert pour la première fois par les laboratoires FortiGuard de Fortinet, Winos4.0 a rapidement évolué vers une plate-forme malveillante sophistiquée dotée de capacités de contrôle étendues sur les systèmes infectés. Ci-dessous, nous explorons le fonctionnement de Winos4.0, son impact sur les utilisateurs et les secteurs à risque.

Qu’est-ce que Winos4.0 et comment ça marche ?

Winos4.0 est un framework de logiciels malveillants qui s’intègre dans des applications apparemment inoffensives liées aux jeux, telles que des boosters de vitesse et des outils d’installation. Ce malware utilise plusieurs étapes pour pénétrer, établir la persistance et permettre aux attaquants de contrôler à distance les systèmes compromis. Selon Fortinetla première étape de l’infection commence lorsqu’un utilisateur télécharge sans le savoir une application de jeu corrompue. Une fois installé, Winos4.0 lance un processus d’infection en plusieurs étapes :

- Téléchargez et exécutez des fichiers malveillants: L’application malveillante récupère un fichier .bmp déguisé sur un serveur externe. Le fichier extrait un fichier de bibliothèque de liens dynamiques (DLL) qui permet au malware de s’intégrer dans le système.

- Modifications du registre: Le malware utilise le fichier DLL pour configurer un environnement persistant en créant des clés de registre. Cela garantit que Winos4.0 reste actif même après le redémarrage du système.

- Injection de shellcode et chargement d’API: Dans les étapes suivantes, le malware injecte du shellcode pour charger des interfaces de programmation d’application (API), récupérer les données de configuration et établir une connexion de commande et de contrôle (C2).

- Communication C2 avancée: Winos4.0 communique fréquemment avec les serveurs C2, permettant aux opérateurs distants d’envoyer des commandes et de télécharger des modules supplémentaires pour une exploitation ultérieure.

Fortinet souligne que « Winos4.0 est un framework puissant… capable de prendre en charge plusieurs fonctions et de contrôler facilement les systèmes compromis », exhortant les utilisateurs à éviter de télécharger des logiciels non vérifiés.

Capacités malveillantes de Winos4.0

Une fois entièrement intégré au système d’un utilisateur, Winos4.0 peut effectuer diverses actions nuisibles qui mettent en danger la vie privée et la sécurité des données de l’utilisateur. Les fonctions clés de Winos4.0 incluent :

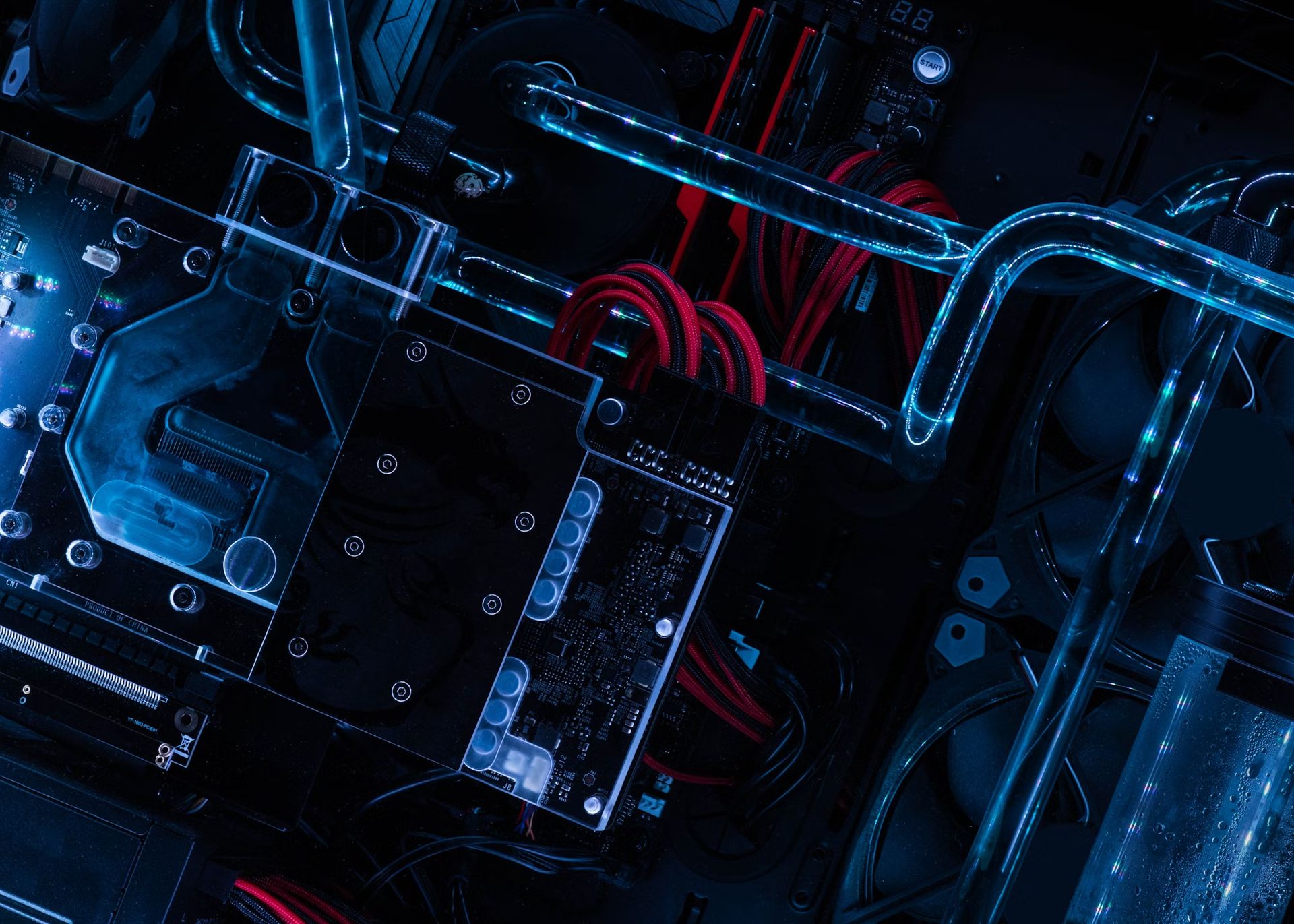

- Surveillance du système: Le malware collecte des informations système telles que les adresses IP, les détails du système d’exploitation et les spécifications du processeur.

- Capture d’écran et du presse-papiers: Winos4.0 peut prendre des captures d’écran et surveiller le presse-papiers, capturant potentiellement des informations sensibles, notamment des mots de passe et des adresses de portefeuille de crypto-monnaie.

- Surveillance et exfiltration de données: Le malware utilise sa connexion aux serveurs C2 pour exfiltrer les données du système infecté, permettant ainsi aux attaquants de rassembler des documents, d’intercepter l’activité de l’écran et de surveiller le contenu du presse-papiers.

- Mécanismes anti-détection: Winos4.0 vérifie la présence de logiciels antivirus provenant de fournisseurs tels que Kaspersky, Bitdefender et Malwarebytes. S’il détecte un tel logiciel, il ajuste son comportement pour éviter la détection ou arrête complètement l’exécution.

Méfiez-vous de Malware Octo2 ciblant les banques européennes, déguisées en applications populaires

Les recherches de Fortinet soulignent également que Winos4.0 recherche spécifiquement l’activité des portefeuilles cryptographiques sur les systèmes infectés, soulignant ainsi les motivations financières derrière la conception du malware.

Winos4.0 peut également être utilisé pour infiltrer les établissements d’enseignement. FortiGuard Labs a noté des références dans le code du malware qui suggèrent un ciblage potentiel des systèmes du secteur éducatif. Par exemple, un fichier intitulé « Campus Administration » a été trouvé dans la structure de Winos4.0, pointant vers un possible effort pour accéder aux systèmes administratifs des écoles et des universités.

Une histoire de ciblage de régions spécifiques

Selon les rapports des sociétés de cybersécurité Trend Micro et Fortinet, Winos4.0 est principalement distribué dans les régions où les utilisateurs sont plus susceptibles de télécharger des versions logicielles modifiées, comme la Chine. Des campagnes comme Silver Fox et Void Arachne ont utilisé Winos4.0 pour exploiter les utilisateurs parlant chinois, en tirant parti des médias sociaux, des tactiques d’optimisation des moteurs de recherche et des applications de messagerie comme Telegram pour distribuer le malware.

Ces campagnes reflètent une tendance croissante selon laquelle les pirates informatiques adaptent leurs stratégies de distribution de logiciels malveillants en fonction de facteurs géographiques et culturels, attirant leurs victimes avec des versions de logiciels adaptées à des régions spécifiques.

Les experts notent que Winos4.0 partage des similitudes avec d’autres frameworks de logiciels malveillants bien connus, tels que Cobalt Strike et Sliver. Comme ces frameworks, Winos4.0 permet aux attaquants de contrôler les systèmes à distance et de déployer diverses fonctions facilitant le vol, la surveillance et l’exploitation des données.

La nature modulaire de Winos4.0 signifie qu’il peut être facilement mis à jour et modifié, ce qui en fait un outil polyvalent pour les cybercriminels. Sa ressemblance avec Cobalt Strike et Sliver implique que Winos4.0 pourrait potentiellement servir de plate-forme à long terme pour des cyberattaques soutenues contre différents groupes d’utilisateurs.

Indicateurs de compromission (IoC)

Fortinet a publié une liste d’indicateurs de compromission (IoC) associés à Winos4.0, qui incluent des fichiers et des clés de registre spécifiques. Les utilisateurs peuvent référencer ces IoC pour vérifier les signes d’infection. Les indicateurs notables comprennent :

- Des fichiers DLL comme you.dll et des modules avec des noms de fichiers chinois tels que « 上线模块.dll » (module de connexion).

- Modifications du registre dans des chemins tels que « HKEY_CURRENT_USER\Console\0 » où les données cryptées sont stockées et les adresses C2 sont mises à jour.

Ces IoC sont essentiels pour que les organisations et les individus puissent détecter et répondre de manière proactive aux infections Winos4.0.

Protections et recommandations actuelles

Désormais, les solutions antivirus de Fortinet disposent de mécanismes de protection intégrés pour détecter et bloquer Winos4.0. Bien que la société n’ait pas encore publié de guide de suppression détaillé, Fortinet encourage les utilisateurs à surveiller de près les logiciels téléchargés.

Les experts recommandent les précautions suivantes pour minimiser le risque d’infection :

- Téléchargez uniquement des logiciels fiables: Fortinet conseille aux utilisateurs de télécharger des applications exclusivement à partir de sources réputées et d’être prudents avec les outils d’optimisation de jeu qui peuvent apparaître sur des sites Web non officiels.

- Mettre régulièrement à jour le logiciel de sécurité: La mise à jour du logiciel antivirus peut aider à détecter les menaces de logiciels malveillants émergentes, notamment Winos4.0.

- Surveiller le trafic réseau: Une activité réseau inhabituelle ou des connexions à des serveurs inconnus peuvent indiquer la présence de logiciels malveillants comme Winos4.0.

Crédit image en vedette : Kerem Gülen/Milieu du voyage