Une campagne de phishing ciblant les entreprises manufacturières en Europe a compromis environ 20 000 comptes Microsoft Azure utilisant HubSpot et DocuSign. L’opération, qui s’est déroulée de juin à septembre 2024, a principalement touché les entreprises des secteurs automobile, chimique et industriel en Allemagne et au Royaume-Uni. Les acteurs malveillants ont utilisé le Free Form Builder de HubSpot pour créer des formulaires trompeurs et ont attiré les victimes avec des e-mails imitant des services légitimes.

Une campagne de phishing compromet 20 000 comptes Microsoft Azure en Europe

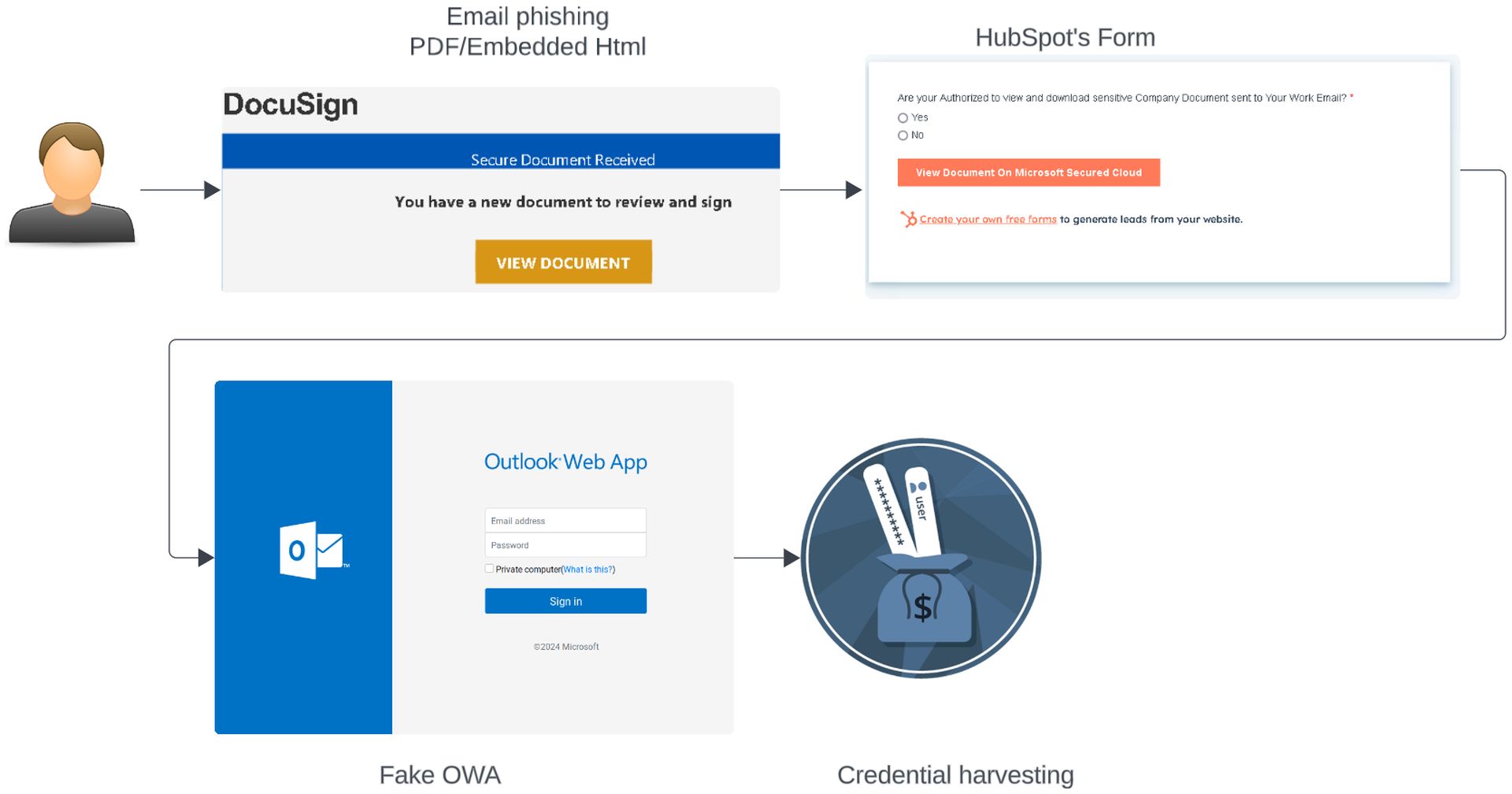

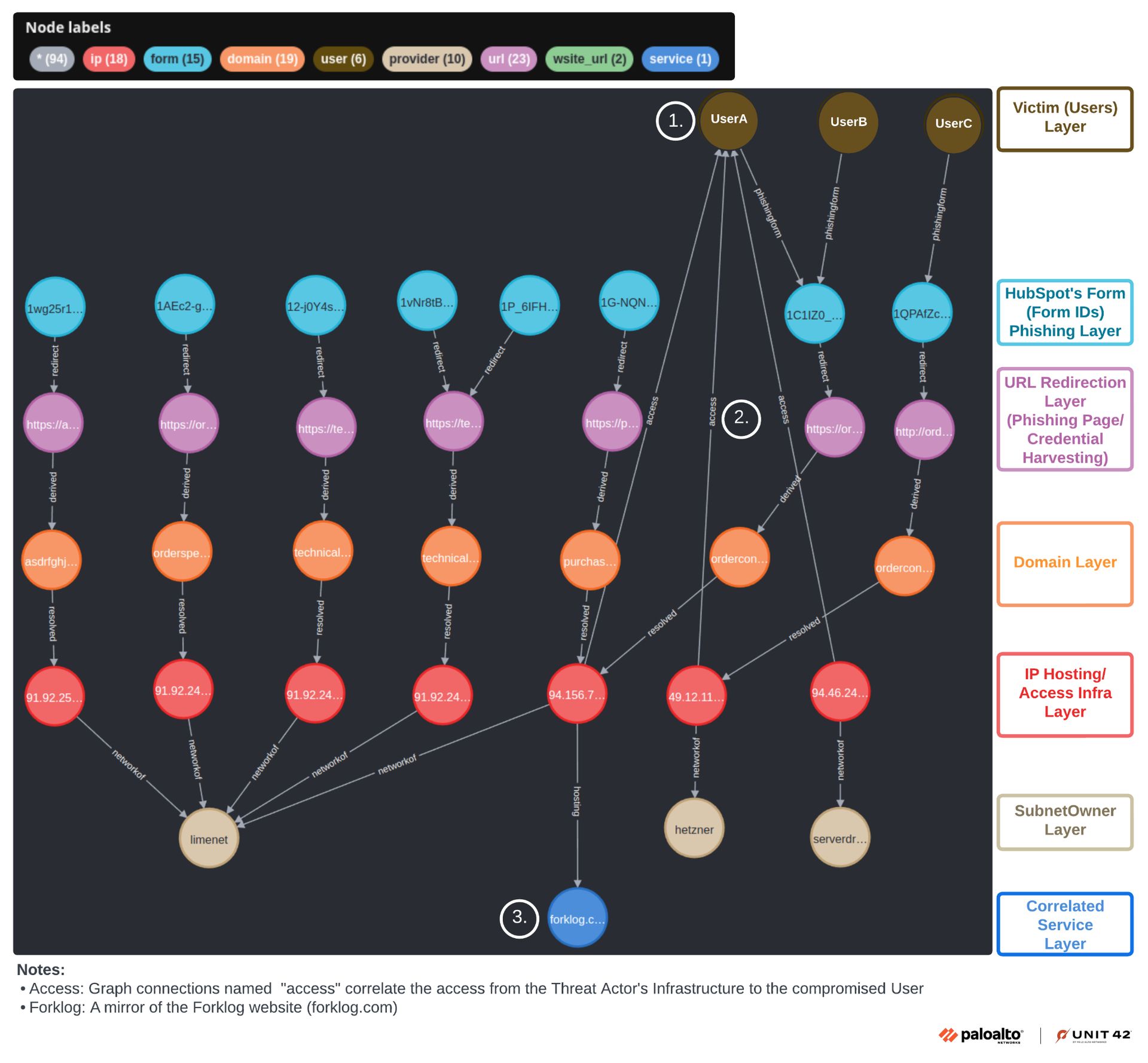

Unité 42 de Palo Alto Networks identifié la campagne et a signalé que les attaquants utilisaient les formulaires en ligne de HubSpot comme piège pour capturer des informations sensibles. Ils ont élaboré 17 formulaires différents, conçus pour imiter les demandes légitimes de Microsoft Azure informations d’identification. Ces formulaires demandaient aux victimes dans un anglais mal formulé si elles étaient « autorisées à consulter et à télécharger des documents sensibles de l’entreprise envoyés à votre adresse e-mail professionnelle ? Cette invite prétendait faciliter l’accès aux documents critiques stockés dans le « Microsoft Secured Cloud ».

Les victimes qui cliquaient sur les formulaires étaient redirigées vers des pages usurpant l’identité des portails de connexion Microsoft Outlook Web App et Azure, hébergés sur des domaines « .buzz ». Ces tactiques ont permis aux attaquants de contourner les mesures standards de sécurité des e-mails, comme les e-mails de phishing liés à un service légitime (HubSpot). Cependant, les e-mails ont échoué aux contrôles d’authentification SPF, DKIM et DMARC.

Microsoft Teams n’est pas sûr : les pirates informatiques s’infiltrent via les appels

Une fois que les attaquants ont accédé aux comptes compromis, ils ont lancé des activités post-compromission. Ils ont enregistré leurs propres appareils sur les comptes des victimes, garantissant ainsi un accès continu. Les recherches ont indiqué que les auteurs de menaces se connectaient fréquemment via des VPN situés dans les mêmes pays que leurs cibles, ce qui les aidait à se fondre dans la masse. Dans les cas où les équipes informatiques tentaient de reprendre le contrôle de comptes compromis, les attaquants lançaient des réinitialisations de mots de passe, créant ainsi un scénario de tir à la corde. cela a encore compliqué les efforts de rétablissement.

L’impact potentiel des attaques s’étend au-delà du vol d’identifiants. En accédant aux comptes Azure, les attaquants pourraient élever leurs privilèges pour créer, modifier ou supprimer des ressources dans les environnements cloud compromis. Ils pourraient également se déplacer latéralement à travers le réseau pour accéder aux conteneurs de stockage sensibles associés aux comptes des victimes.

Bien que le nombre de victimes ayant fourni des informations d’identification Azure soit incertain, les experts en sécurité soupçonnent qu’il pourrait être inférieur au nombre total de comptes ciblés, car toutes les victimes n’auraient pas utilisé les infrastructures Azure. Nathaniel Quist de l’Unité 42 a souligné que l’opération représente un changement plus ambitieux vers des attaques de phishing axées sur le cloud. De plus en plus, les cybercriminels ciblent les identifiants des utilisateurs pour les plateformes cloud et SaaS au lieu de s’appuyer sur des logiciels malveillants pour compromettre les terminaux.

Crédit image en vedette : Microsoft