Le botnet BADBOX a désormais infecté plus de 192 000 appareils Android dans le monde, étendant sa portée au-delà des appareils électroniques bon marché pour inclure des marques bien connues comme Yandex et Hisense. Ce malware présente un risque important car il est préinstallé sur les appareils lors de la fabrication.

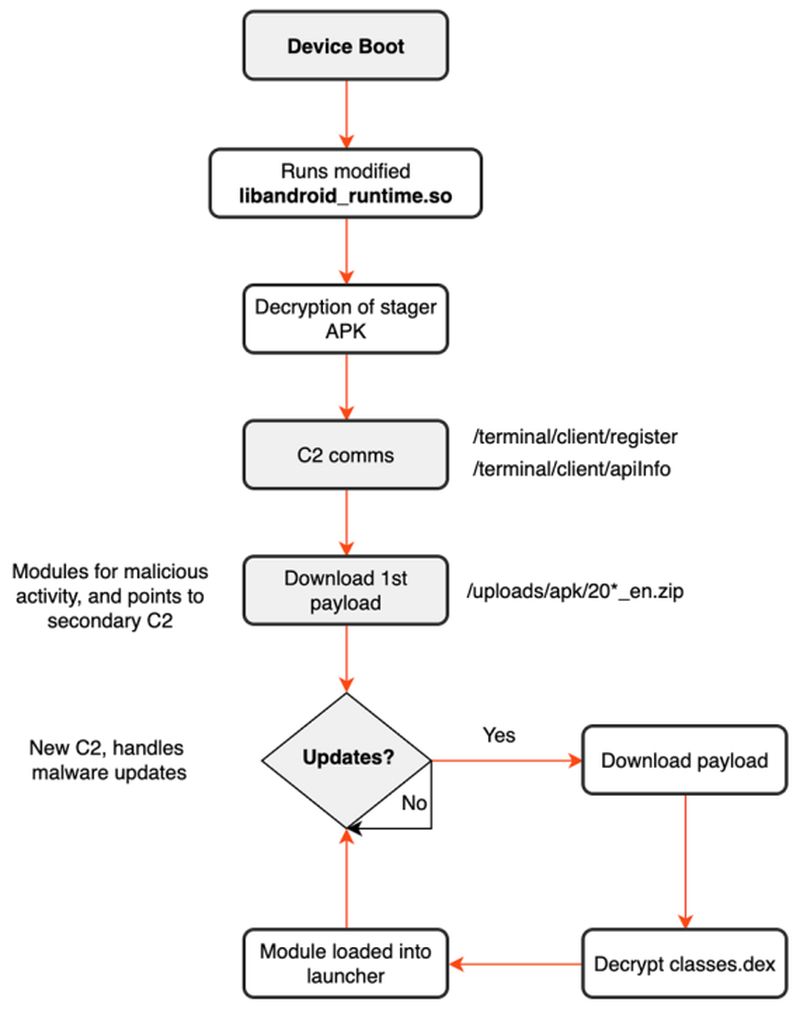

Le botnet BADBOX cible principalement Systèmes d’exploitation Android et a fait preuve d’une résilience considérable, la dernière télémétrie révélant qu’elle a affecté une plus grande variété d’appareils que ce qui avait été signalé précédemment. Une fois activés, les appareils infectés se connectent à un serveur de commande et de contrôle (C2), permettant aux attaquants d’accéder au réseau local. Le malware peut intercepter les détails d’authentification à deux facteurs et installer d’autres logiciels malveillants. On pense que le vecteur d’infection implique des attaques de la chaîne d’approvisionnement, où les logiciels malveillants sont intégrés au niveau du micrologiciel, ce qui complique les efforts de suppression car ils résident dans une partition non inscriptible.

Portée du botnet BADBOX

BitSight suggèrent qu’environ 160 000 des appareils infectés appartiennent à des modèles uniques jamais vus auparavant, affectant des produits haut de gamme comme le téléviseur intelligent Yandex 4K QLED et le smartphone Hisense T963. La nature répandue de cette infection met en évidence les vulnérabilités de diverses catégories d’appareils, montrant que même les marques de confiance ne sont pas à l’abri.

Les appareils compromis servent à plusieurs fins malveillantes. Ils peuvent agir comme proxys résidentiels pour le trafic Internet, exécuter des installations à distance non autorisées et même créer des comptes pour diffuser des informations erronées. Ces activités contribuent à un cycle de gains financiers pour les cybercriminels, en exploitant les appareils infectés à des fins de fraude publicitaire ou d’entreprises criminelles similaires.

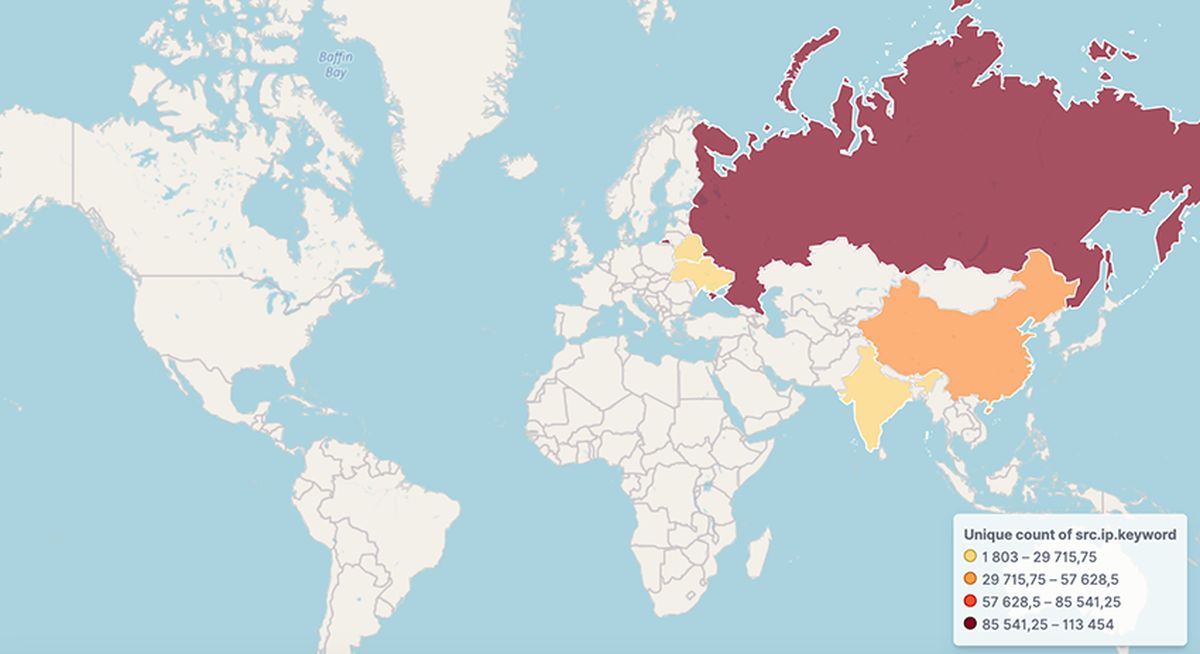

L’incidence élevée des infections s’étend à plusieurs pays, avec des chiffres importants signalés en Russie, en Chine, en Inde, en Biélorussie, au Brésil et en Ukraine. Les autorités allemandes avaient tenté de perturber ces opérations en détruisant l’un des serveurs de commande et de contrôle, affectant ainsi environ 30 000 appareils composés principalement de cadres photo numériques basés sur Android et de boîtiers de streaming multimédia. Cependant, cette intervention semble avoir eu un succès limité, car la télémétrie globale de BADBOX montre une croissance et une activité continues.

Même si des efforts ont été déployés pour résoudre ce problème, y compris des avertissements d’autorités telles que l’Office fédéral allemand pour la sécurité de l’information (BSI) concernant les dangers des micrologiciels obsolètes et des logiciels malveillants préinstallés, le défi reste pour les fabricants et les détaillants. Il existe une responsabilité partagée de garantir que les appareils sont sécurisés avant qu’ils n’atteignent les consommateurs.

Les consommateurs doivent être particulièrement vigilants lorsqu’ils achètent des appareils, en particulier sur les plateformes en ligne populaires telles qu’Amazon, eBay et AliExpress, où le risque de tomber sur des produits infectés est accru. Le BSI souligne que les individus doivent s’assurer que leurs appareils reçoivent les dernières mises à jour du micrologiciel. De plus, déconnecter les appareils d’Internet lorsqu’ils ne sont pas utilisés peut minimiser l’exposition aux menaces persistantes.

Un autre signe préoccupant d’infection par BADBOX comprend des baisses notables des performances de l’appareil, une surchauffe et un trafic réseau anormal. Les conseils d’experts conseillent aux utilisateurs d’être proactifs dans la surveillance de ces symptômes, qui peuvent indiquer une activité malveillante sous-jacente susceptible de compromettre les informations personnelles et les fonctionnalités de l’appareil.

Les recherches menées par la société de cybersécurité BitSight ont amplifié la compréhension de la transmission et de la persistance de BADBOX, en observant plus de 160 000 adresses IP uniques tentant d’établir un contact avec les domaines de contrôle en une seule journée. Une telle croissance témoigne de la capacité du malware à s’adapter et à étendre sa portée à un écosystème d’appareils plus large.

Crédit image en vedette : Kerem Gülen/Milieu du voyage