Selon des découvertes récentes de Joseph Cox de 404 Médias. Cette vulnérabilité permet des lancements d’applications non sollicités et potentiellement d’autres compromissions du système. Pendant plusieurs mois, les applications Apple Podcast sur iPhone et Mac ont présenté un comportement inhabituel. Les podcasts, de nature principalement religieuse, sont lancés automatiquement sans invite ni abonnement de l’utilisateur. Les métadonnées associées à ces podcasts non sollicités contenaient des éléments suspects, notamment des adresses e-mail personnelles, des expressions multilingues liées à la foi et des séquences de codes préoccupantes. Patrick Wardle, expert en sécurité macOS et fondateur d’Objective-See, a déclaré : « Le comportement le plus préoccupant est que l’application peut être lancée automatiquement avec un podcast choisi par un attaquant. J’ai reproduit un comportement similaire, bien que via un site Web : il suffit de visiter un site Web pour déclencher l’ouverture de podcasts (et charger un podcast choisi par l’attaquant), et contrairement à d’autres lancements d’applications externes sur macOS (par exemple, Zoom), aucune invite ou approbation de l’utilisateur n’est requise. Cette capacité de lancement automatisé soulève des inquiétudes quant à un accès non autorisé potentiel aux périphériques de l’appareil. Si une application telle que Zoom, qui contrôle les fonctions de la caméra, pouvait être activée de la même manière sans intervention de l’utilisateur, cela suggère une voie permettant aux podcasts malveillants d’activer potentiellement des webcams ou des microphones sans le savoir. Les utilisateurs peuvent envisager d’autres applications de podcast, telles que Pocket Casts, pour atténuer ce risque.

Une faille critique dans Apple Podcasts permet le lancement automatique d’applications

Related Posts

Recent Posts

- L'Imperial College de Londres développe l'IA pour accélérer la découverte de médicaments cardiaques

- CES 2026 : tout ce que HP a annoncé

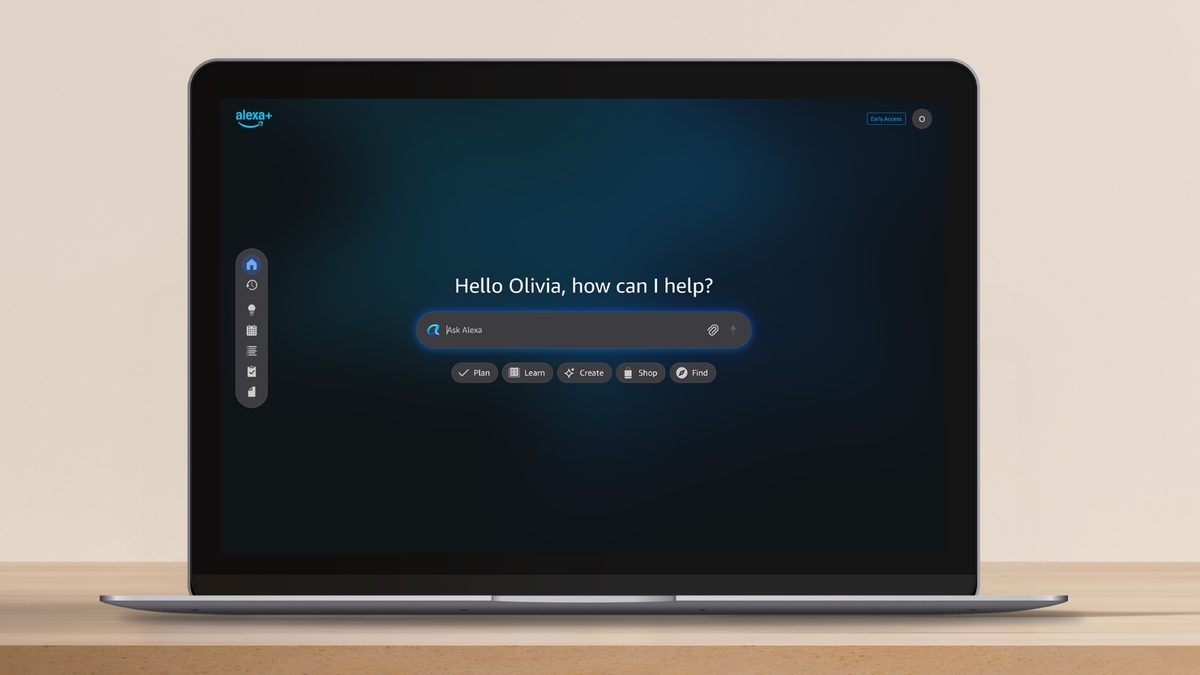

- Amazon emmène Alexa sur le Web avec le lancement d'Alexa.com au CES 2026

- Google amène Gemini AI dans le salon au CES 2026

- Kodiak AI s'associe à Bosch pour une plateforme universelle de camions autonomes

Recent Comments

Aucun commentaire à afficher.