Une nouvelle cybermenace connue sous le nom de DoubleClickjacking est apparue, exploitant une séquence de deux clics pour contourner les protections de sécurité Web existantes et pouvant conduire à des piratages de comptes sur les principaux sites Web. Découvert par un chercheur en sécurité Paulos Yibelocette attaque sophistiquée manipule le timing entre les clics, présentant des risques importants pour les utilisateurs.

La nouvelle cybermenace DoubleClickjacking exploite les clics pour pirater des comptes

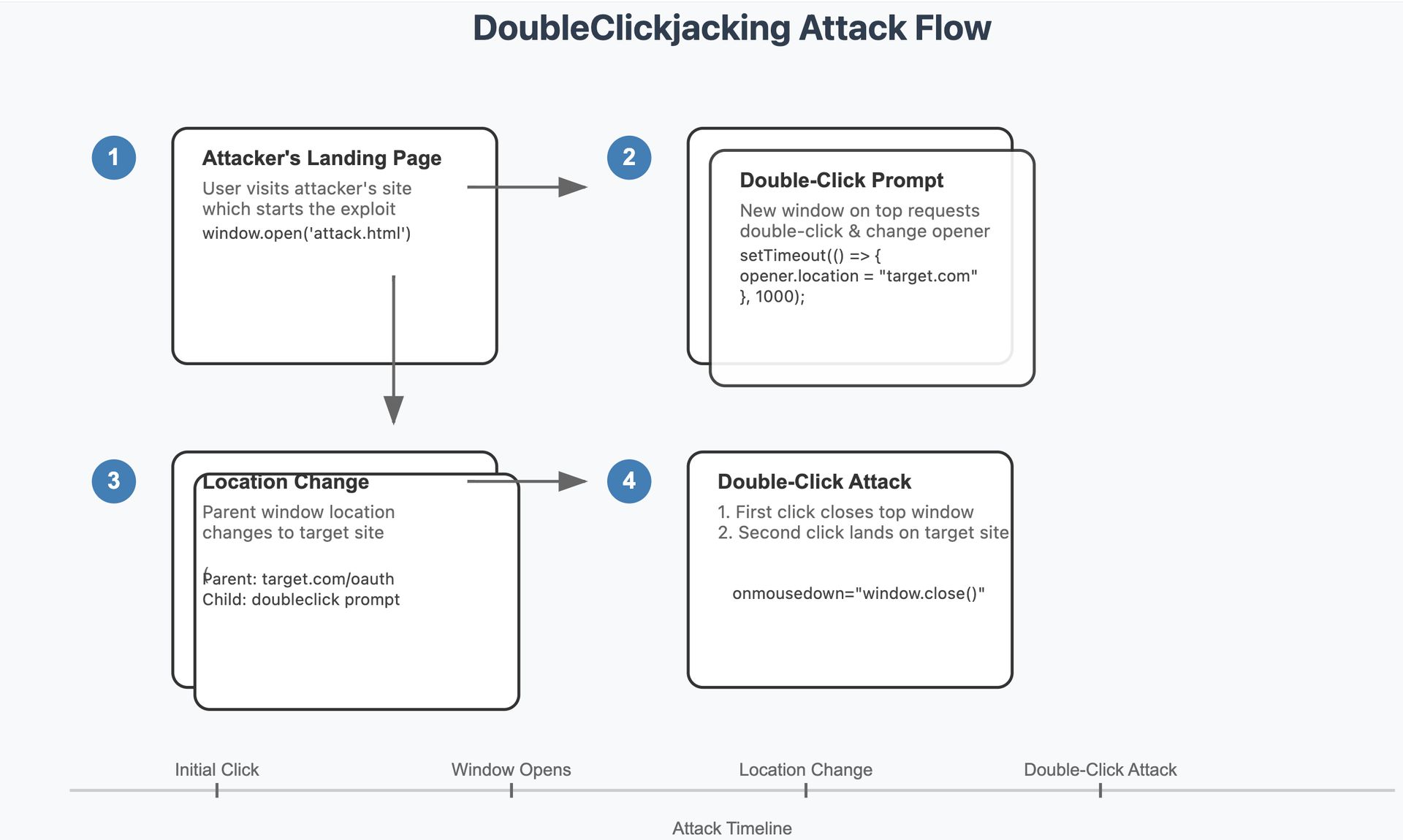

DoubleClickjacking s’appuie sur le concept de détournement de clic, qui incite généralement les utilisateurs à cliquer sans le savoir sur des boutons cachés ou déguisés. Les défenses traditionnelles ont été renforcées dans les navigateurs modernes, comme la définition par défaut des cookies sur « SameSite : Lax », mais DoubleClickjacking contourne ces mesures. L’attaque implique une manipulation subtile dans laquelle les utilisateurs sont amenés à double-cliquer sur une invite inoffensive. Au cours de cette séquence, les attaquants exploitent le timing des événements pour échanger le contenu de la fenêtre du navigateur parent avec une page sensible, telle qu’une boîte de dialogue d’autorisation OAuth, permettant ainsi d’autoriser des actions malveillantes au deuxième clic.

Le processus démarre lorsqu’un utilisateur sans méfiance visite le site d’un attaquant, pensant qu’il doit double-cliquer pour vérifier qu’il n’est pas un robot. En cliquant, la nouvelle fenêtre s’ouvre et lorsque l’utilisateur se prépare à double-cliquer, le contenu du site parent est modifié. La fermeture de la fenêtre supérieure au premier clic et l’atterrissage sur un élément sensible au deuxième clic permettent aux attaquants d’accéder sans autorisation aux comptes.

Les sites Web concernés courent le risque de piratage de comptes, d’accès non autorisé à des applications avec des privilèges de données étendus et de modifications des paramètres de compte critiques ou des transactions financières. Les principaux sites Web s’appuyant sur OAuth, notamment Salesforce, Slack et Shopify, ont été identifiés comme vulnérables à cette attaque.

Alors que les défenses traditionnelles telles que les en-têtes X-Frame-Options et les politiques de sécurité du contenu sont conçues pour contrecarrer le détournement de clics, elles échouent face au DoubleClickjacking. L’exploit nécessite une interaction minimale de l’utilisateur – un simple double-clic – ce qui le rend particulièrement trompeur. En outre, cela s’étend au-delà des sites Web, menaçant également les extensions de navigateur telles que les portefeuilles cryptographiques ou les VPN, permettant potentiellement aux attaquants de désactiver les fonctionnalités de sécurité ou d’autoriser des transactions financières.

Pour atténuer ce risque, plusieurs stratégies sont recommandées. Les développeurs peuvent mettre en œuvre des protections côté client, telles que la désactivation par défaut des boutons sensibles jusqu’à ce qu’une action intentionnelle de l’utilisateur soit détectée. Par exemple, une solution JavaScript peut maintenir les boutons désactivés jusqu’à ce qu’un mouvement de la souris ou une pression sur une touche se produise. À long terme, les fournisseurs de navigateurs sont invités à introduire de nouvelles normes similaires à X-Frame-Options, y compris un en-tête HTTP Double-Click-Protection, pour se prémunir contre cet exploit.

Crédit image en vedette : Kerem Gülen/Milieu du voyage