La famille MacOS Ferret, connue pour avoir été utilisée par les APT nord-coréennes pour le cyber-espionnage, a introduit une nouvelle variante nommée Flexible-Ferret qui échappe actuellement aux mesures de détection mises en œuvre par Apple.

La variante malveillante du feutre flexible échappe aux mesures XProtect d’Apple

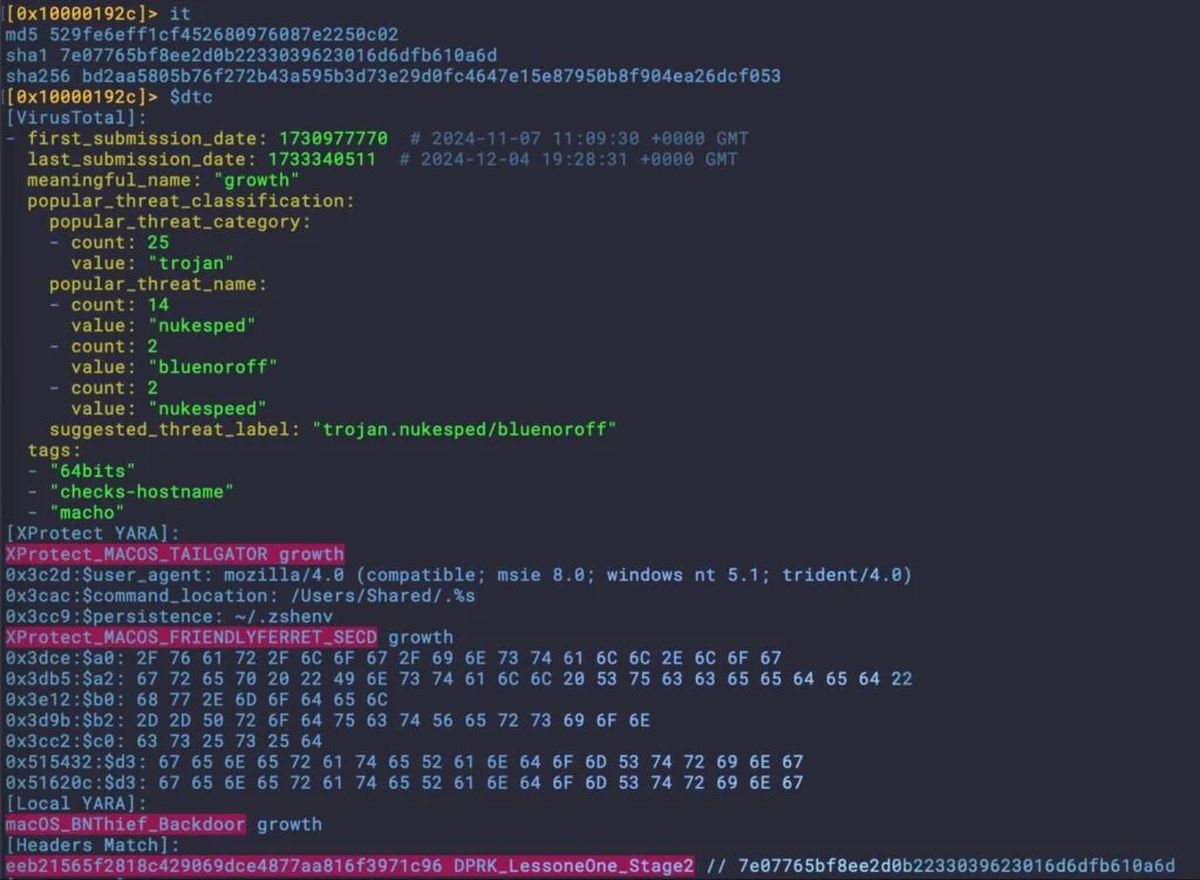

Cette variante résistante à la détection était identifié Par des chercheurs de Sentinelone, qui a noté sa capacité à contourner la récente mise à jour de la signature XProtect destinée à bloquer les infections de furet. Contrairement à ses prédécesseurs, Flexible-Ferret propose une signature de développeur Apple légitime et un ID d’équipe, qui ajoute une couche de tromperie à son fonctionnement.

La famille Ferret Malware est associée à la campagne «interview contagieuse», où les acteurs de la menace incitent les victimes à installer des logiciels malveillants en se faisant passer pour des enquêteurs. Cette campagne aurait commencé en novembre 2023 et aurait impliqué plusieurs variantes de logiciels malveillants tels que Frostyferret_Ui, Friendlyferret_Secd et Multi_Frostyferret_CMDcodes, tous couverts dans la plus récente mise à jour XProtect d’Apple.

Flexible-Ferret évade xprotect

L’analyse de Sentinelone a révélé que dans la version XProtect 5286, la nouvelle variante de l’agrétion flexible n’est pas détectée. Grâce à un examen en cours, ils ont découvert une variante Chromeupdate connue sous le nom de Mac-Installer.Instaleralert, qui est également signée avec un ID de développeur Apple valide et un identifiant d’équipe, conservant ainsi sa connexion avec la famille Ferret existante.

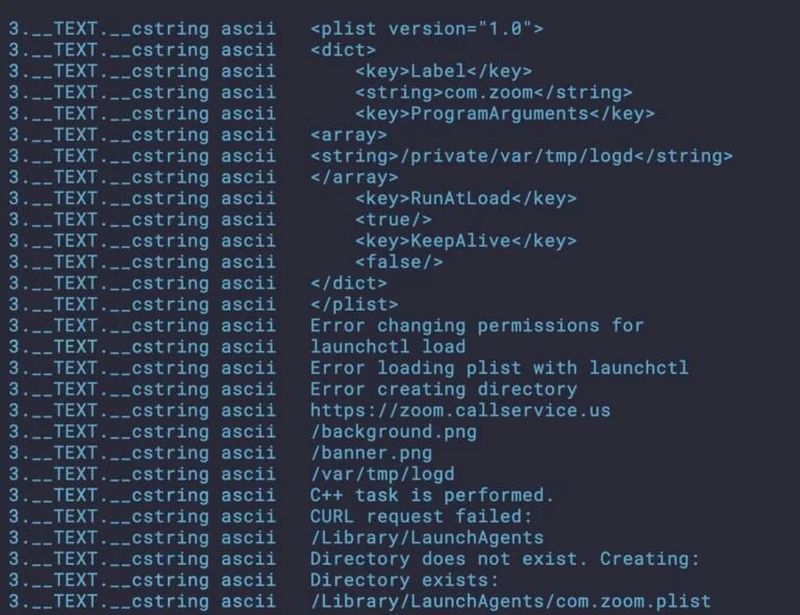

Le compte-gouttes malveillants, appelé versus.pkg, contient deux applications – instaleralERDERT.App et versus.app – et un binaire autonome nommé «Zoom». Lorsqu’il est exécuté, le binaire «zoom» se connecte à un domaine suspect sans rapport avec les services zoom et élève les privilèges du système. Simultanément, InstalLeralERT.App génère un message d’erreur qui imite les avertissements Gatekeeper MacOS lors du déploiement d’un agent de persistance.

Malgré le partage de 86% de similitude de code avec le chromeupdate, l’installateur de mac n’a pas été signalé par XProtect jusqu’à ce qu’il soit lié à un ID de développeur révoqué, qui a permis aux chercheurs de découvrir d’autres échantillons de préreret flexible.

Selon Sentinélone, la campagne «interview contagieuse» illustre les manœuvres acteurs de la menace active et active où les adversaires adaptent des applications signées dans des versions non signées fonctionnellement similaires pour échapper aux mesures de sécurité. Cela comprend diverses tactiques visant à un large éventail de cibles au sein de la communauté des développeurs, facilité par les médias sociaux et les sites de partage de code tels que GitHub.

Les chercheurs ont souligné que les groupes d’acteurs de menace axés sur les macos comprennent des entités éminentes de la Corée du Nord, de la Chine et de la Russie. Boris Cipot, ingénieur principal de la sécurité chez Black Duck, a souligné l’évolution continue des techniques pour contourner les défenses de sécurité.

La récente mise à jour de la signature d’Apple a ciblé plusieurs composants de cette famille de logiciels malveillants, y compris une porte dérobée déguisée en fichier système d’exploitation nommé com.apple.secd, en plus des modules de persistance Chromeupdate et Cameraccess. Notamment, les composants de la famille Ferret Malware présentent des points communs avec d’autres campagnes associées aux campagnes DPRC, y compris le partage de fichiers via Dropbox et la résolution IP via API.ipify.org.

Crédit d’image en vedette: Wesson Wang / Unsplash