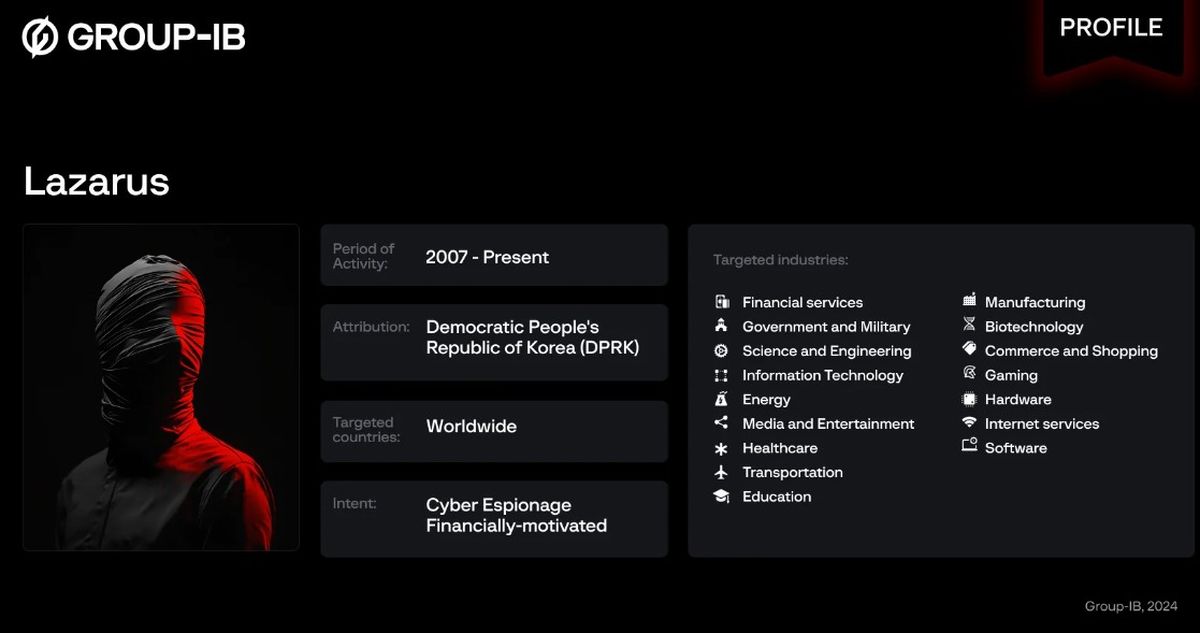

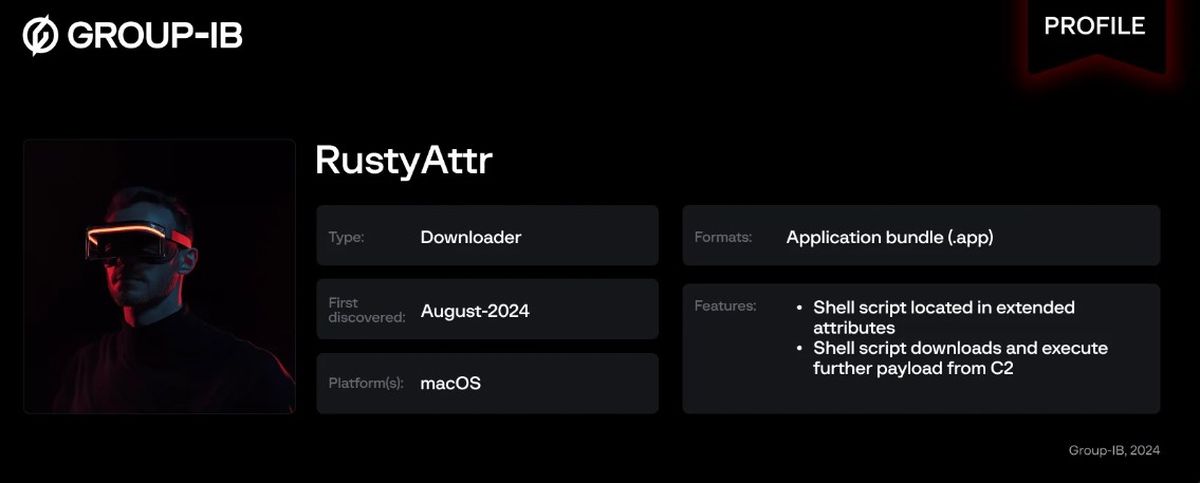

Le groupe Lazarus cible macOS avec un nouveau cheval de Troie malveillant nommé RustyAttr, révélant une méthode avancée de masquage du code malveillant via des attributs étendus dans les fichiers. Découvert par la société de cybersécurité Groupe-IBRustyAttr représente une évolution inquiétante dans les tactiques employées par ce célèbre groupe de piratage informatique soutenu par l’État nord-coréen.

Qu’est-ce que le cheval de Troie malveillant RustyAttr ?

Les chercheurs ont lié le déploiement de RustyAttr au groupe Lazarus depuis mai 2024. Ce malware dissimule intelligemment ses scripts nuisibles dans les attributs étendus (EA) des fichiers macOS, qui sont des conteneurs de données cachés qui stockent des informations supplémentaires telles que des autorisations et des métadonnées. Comme ces attributs étendus sont généralement invisibles dans les interfaces utilisateur courantes comme le Finder ou le Terminal, les attaquants peuvent les exploiter discrètement sans éveiller les soupçons. L’utilitaire de ligne de commande `.xattr` permet aux attaquants d’accéder à ces éléments cachés, leur permettant d’exécuter des scripts malveillants de manière transparente.

Dans un clin d’œil quelque peu nostalgique aux techniques utilisées dans des logiciels malveillants antérieurs, comme le logiciel publicitaire Bundlore 2020, RustyAttr utilise une approche similaire en intégrant sa charge utile dans les attributs étendus. Cela souligne l’évolution continue des tactiques des logiciels malveillants, qui s’adaptent pour maintenir leur efficacité face à l’évolution des mesures de cybersécurité.

Le scénario d’attaque élaboré par Lazarus montre une application intelligemment conçue, construite avec le framework Tauri, qui se fait passer pour un fichier PDF inoffensif. Cette application, contenant souvent des offres d’emploi ou du contenu lié aux crypto-monnaies – caractéristiques des campagnes précédentes de Lazarus – sert d’appât. Lors de son exécution, il récupère et affiche un PDF leurre sur le financement du projet de jeu ou prétend à tort que l’application ne prend pas en charge la version utilisée. Cette tactique distrait intelligemment les utilisateurs lors de l’exécution de scripts shell cachés qui déclenchent les composants malveillants.

Fait intéressant, le mécanisme sous-jacent à RustyAttr implique un fichier JavaScript nommé « preload.js » qui interagit avec ces attributs étendus. Ce script utilise les fonctionnalités du framework Tauri pour récupérer et exécuter le malware caché. Selon les chercheurs du Group-IB, « si l’attribut existe, aucune interface utilisateur ne sera affichée, tandis que si l’attribut est absent, une fausse page Web sera affichée. » Ce comportement rend la détection par les solutions antivirus particulièrement difficile, car les composants malveillants ne sont pas détectés dans les métadonnées du fichier.

Les applications associées à RustyAttr étaient initialement signées avec un certificat désormais révoqué, ce qui permettait de contourner pendant une brève période les protections Gatekeeper sur macOS. Bien qu’aucune victime confirmée n’ait été identifiée jusqu’à présent, les chercheurs soupçonnent que le groupe Lazarus pourrait tester cette approche furtive pour des attaques futures plus larges. Il est important de noter que cette tactique est nouvelle et n’a pas encore été documentée dans le cadre important de MITRE ATT&CK, ce qui soulève des inquiétudes quant à l’adaptabilité et à la sophistication croissante des acteurs de la menace impliqués.

Pour rester protégés contre cette menace émergente, les experts en cybersécurité conseillent aux utilisateurs d’être vigilants quant aux sources des fichiers et de traiter les fichiers PDF non sollicités, aussi légitimes soient-ils, avec scepticisme. L’activation de la fonctionnalité Gatekeeper de macOS est essentielle, car elle empêche l’exécution d’applications non fiables. Des mises à jour régulières et l’adoption de stratégies avancées de détection des menaces sont en outre recommandées pour garder une longueur d’avance sur des attaques aussi sophistiquées.

Pourquoi le malware RustyAttr est-il très risqué ?

Les implications du fait que RustyAttr devienne une menace répandue s’étendent au-delà de l’exploit lui-même ; ils mettent en évidence une tendance inquiétante dans la façon dont les logiciels malveillants continuent d’évoluer en termes de complexité et de furtivité. Ces dernières années, les pirates informatiques nord-coréens ont considérablement intensifié leurs activités, ciblant souvent des postes éloignés dans des organisations du monde entier avec des promesses d’opportunités lucratives. Bien que l’objectif ultime de RustyAttr reste flou à ce stade, le potentiel de dommages graves est indéniablement présent. Alors que ce groupe continue d’affiner ses techniques, la communauté de la cybersécurité doit rester vigilante et adapter continuellement ses défenses en réponse à des menaces persistantes aussi avancées.

En employant des tactiques impliquant une interaction minimale de l’utilisateur et en exploitant les types de fichiers communément acceptés, les attaquants comme le groupe Lazarus peuvent rester sous le radar pendant de plus longues périodes, compromettant potentiellement les données ou les systèmes sensibles. Rester informé et conscient de ces développements est essentiel pour que les individus et les organisations évitent d’être victimes de futures attaques découlant de cette tactique ou de tactiques similaires.

Crédit image en vedette : Florian Olivo/Unsplash