Les cybercriminels utilisent de plus en plus Microsoft Teams pour exécuter des attaques de vishing visant à accéder aux systèmes des utilisateurs. Tendance Micro signalé un incident spécifique impliquant une série d’e-mails de phishing suivis d’un appel trompeur de Microsoft Teams. Les fraudeurs ont fait semblant d’offrir une assistance technique et ont manipulé une victime pour qu’elle télécharge un logiciel d’accès à distance.

Les cybercriminels exploitent Microsoft Teams pour des attaques de vishing

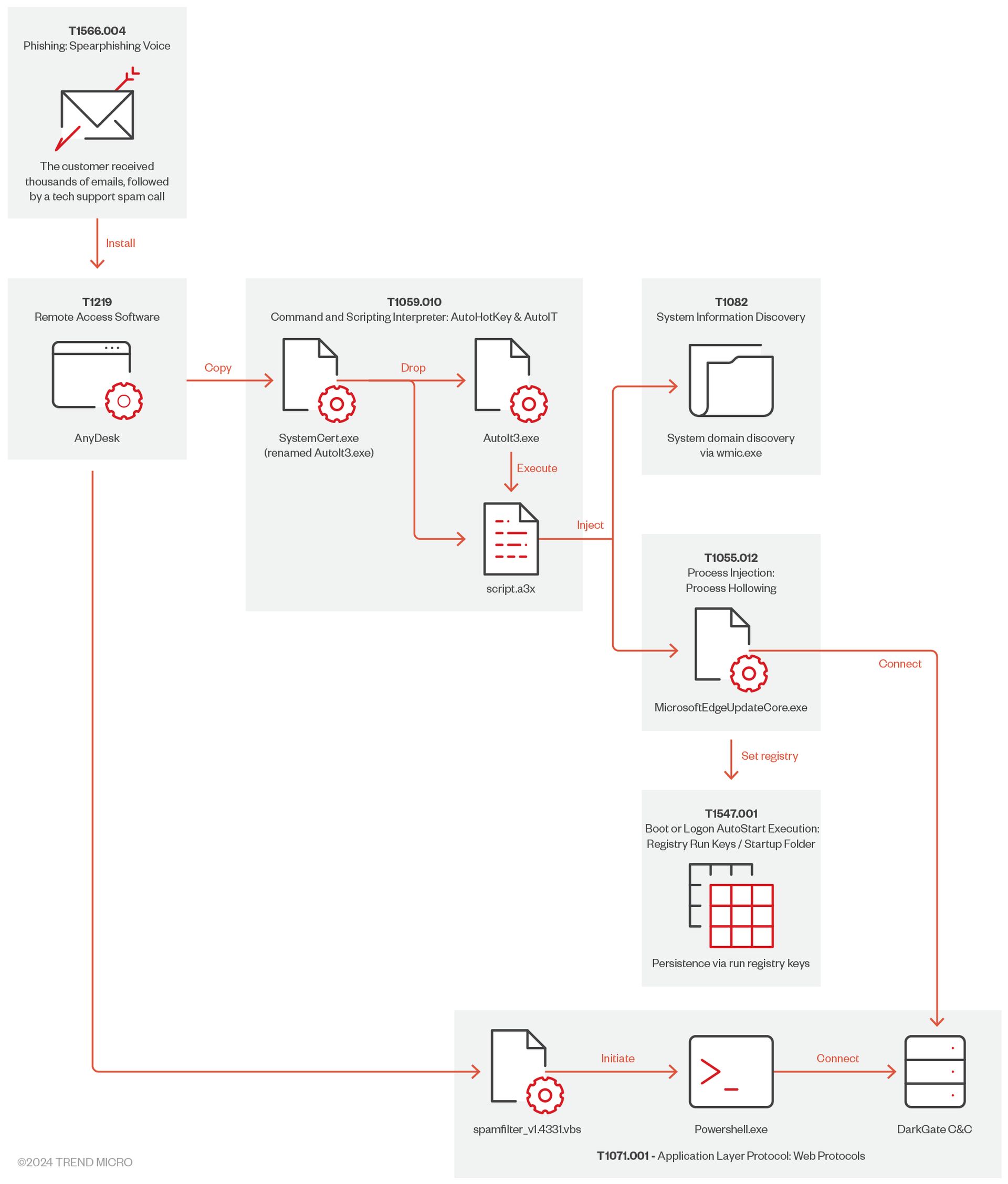

L’attaque a commencé par une avalanche d’e-mails de phishing ciblant la boîte de réception de la victime. Peu de temps après ce premier contact, l’attaquant a lancé un appel via Microsoft Teams, se faisant passer pour un employé d’une entreprise en qui la victime avait confiance. Lors de cet appel, le cybercriminel a incité la victime à installer une application d’assistance à distance. La suggestion initiale était Microsoft Remote Support, mais lorsque l’installation a rencontré des problèmes, l’attaquant s’est tourné vers AnyDesk, un outil de bureau à distance couramment exploité par des acteurs malveillants.

AnyDesk piraté, réinitialisez vos mots de passe immédiatement

Une fois AnyDesk installé sur la machine de la victime, l’attaquant en a pris le contrôle. Ils ont ensuite déployé divers fichiers suspects, dont un identifié comme Trojan.AutoIt.DARKGATE.D. Ce malware, diffusé via un script AutoIt, a permis à l’attaquant d’exécuter des commandes malveillantes et de maintenir le contrôle à distance du système. L’attaquant a exécuté plusieurs commandes collectant des informations détaillées sur le système de la victime, en utilisant des commandes telles que systeminfo, route print et ipconfig /all, qui ont enregistré les données collectées dans un fichier nommé 123.txt.

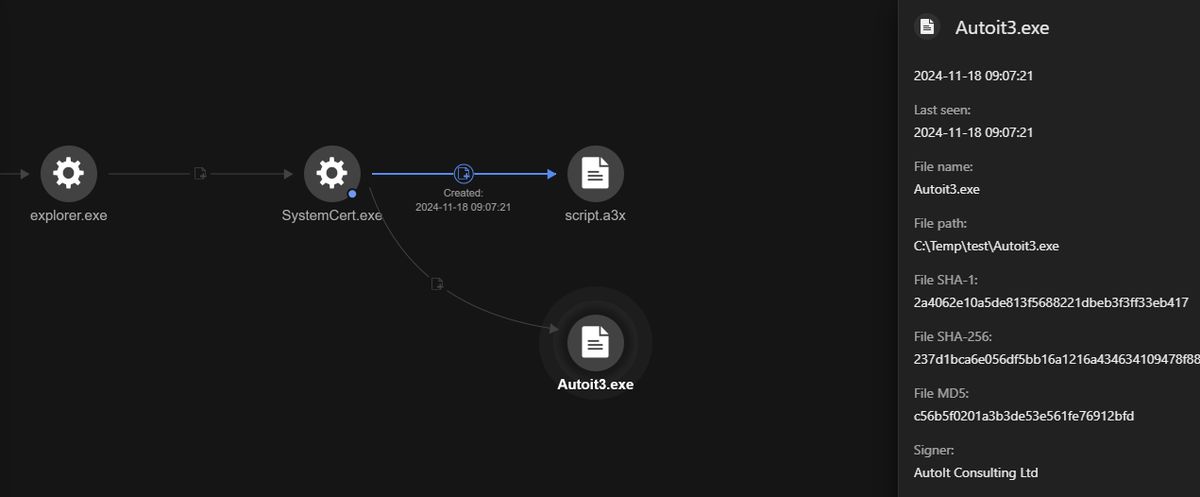

Suite à l’acquisition de l’accès via AnyDesk, l’attaquant a entrepris d’autres actions malveillantes et utilisé des techniques pour échapper à la détection. Par exemple, des scripts AutoIt ont été utilisés pour identifier et contourner tout logiciel antivirus présent sur le système. De plus, les fichiers malveillants étaient discrètement téléchargés et extraits dans des répertoires cachés, réduisant ainsi la probabilité de détection. Parmi ceux-ci se trouvait un fichier nommé SystemCert.exe, qui créait des scripts et des exécutables supplémentaires dans des dossiers temporaires et facilitait d’autres activités malveillantes.

Heureusement, l’attaque a été déjouée avant que les données sensibles ne soient exfiltrées. L’enquête a révélé que, bien que les pirates aient eu accès et aient laissé derrière eux des fichiers et des entrées de registre persistants, aucune information critique n’a été volée à la victime. Cet incident souligne le besoin urgent de mesures de sécurité renforcées au sein des organisations pour se défendre contre des menaces aussi sophistiquées.

Bonnes pratiques pour lutter contre les attaques par vishing

Les organisations doivent adopter des stratégies globales pour atténuer les risques associés aux attaques de phishing. Il est crucial de vérifier d’abord les affirmations des fournisseurs de support technique tiers. Les employés doivent confirmer leur affiliation avant d’accorder un accès, ce qui réduit le risque de manipulation par des cybercriminels.

Le contrôle de l’accès aux outils d’assistance à distance est un autre aspect clé d’une posture de sécurité robuste. Les organisations devraient envisager de mettre en œuvre une liste blanche pour les outils approuvés comme AnyDesk et appliquer des politiques d’authentification multifacteur pour une sécurité renforcée. Cette étape ajoute une couche de protection nécessaire pour empêcher tout accès non autorisé.

La formation des employés est primordiale pour les sensibiliser aux tactiques d’ingénierie sociale, notamment le phishing et le vishing. Éduquer le personnel sur la reconnaissance de ces menaces est essentiel pour minimiser sa vulnérabilité aux attaques futures. Les sessions de formation doivent se concentrer sur les techniques spécifiques utilisées par les cybercriminels, ainsi que sur les étapes pratiques pour assurer la sécurité.

Crédit image en vedette : Dimitri Karastelev/Unsplash