Un groupe de cybercriminalité identifié sous le nom de Storm-2657 cible les employés des universités américaines depuis mars 2025, utilisant des attaques de « piratage de la paie » pour compromettre les comptes et détourner les paiements de salaires grâce à des tactiques sophistiquées d’ingénierie sociale destinées à contourner les mesures de sécurité. Les analystes Microsoft Threat Intelligence qui découvert la campagne a observé que les acteurs de la menace ciblent spécifiquement les comptes Workday à des fins de détournement de paie. Les analystes ont toutefois noté que les méthodes d’attaque ne sont pas exclusives à une seule plate-forme, ce qui indique que d’autres systèmes tiers de logiciels en tant que service (SaaS) de ressources humaines (RH) pourraient également être vulnérables à des techniques d’infiltration similaires. L’accent reste mis sur les plateformes qui gèrent les données sensibles des employés et les transactions financières. Selon un rapport de Microsoft, l’ampleur de l’opération a été importante. « Nous avons observé 11 comptes compromis avec succès dans trois universités qui ont été utilisés pour envoyer hameçonnage « Ces attaques ne représentent aucun e-mail à près de 6 000 comptes de messagerie dans 25 universités », a déclaré la société, détaillant la nature généralisée de l’effort de phishing. Le rapport précise explicitement que les violations réussies ne sont pas le résultat d’une vulnérabilité logicielle au sein de la plate-forme Workday elle-même. Au lieu de cela, le succès des attaquants dépend d’une combinaison d’ingénierie sociale avancée et de failles de sécurité dans les institutions ciblées. vulnérabilité de la plate-forme ou des produits Workday, mais plutôt des acteurs malveillants motivés par des raisons financières qui utilisent des tactiques d’ingénierie sociale sophistiquées et profitent de l’absence totale d’authentification multifacteur (MFA) ou de l’absence de MFA résistante au phishing pour compromettre les comptes. Pour exécuter les attaques, Storm-2657 crée des e-mails de phishing personnalisés pour chaque cible afin d’augmenter leur crédibilité et leurs chances de succès. Les thèmes de ces emails sont variés et conçus pour provoquer une réponse immédiate de la part du destinataire. Des exemples de ces communications trompeuses comprennent des avertissements urgents concernant des épidémies de maladies sur le campus, des rapports sensibles concernant des allégations de mauvaise conduite d’enseignants et des courriels usurpant l’identité du président de l’université. Autre Les leurres impliquent des messages prétendant provenir des RH, partageant des informations sur la rémunération et les avantages sociaux des employés ou créant des liens vers des documents RH falsifiés qui nécessitent les informations d’identification de l’utilisateur pour y accéder. La méthode technique pour la compromission initiale implique l’utilisation de liens d’adversaire au milieu (AITM) intégrés dans les e-mails de phishing. Lorsqu’une victime clique sur ces liens, elle est dirigée vers une fausse page de connexion qui intercepte ses informations d’identification, y compris celles-ci. codes d’authentification multifactoriels qu’ils saisissent. Ce vol de codes MFA permet aux acteurs malveillants d’obtenir un accès non autorisé au compte Exchange Online de la victime, établissant ainsi un premier point d’ancrage au sein du réseau de l’université. Une fois dans un compte de messagerie piraté, les attaquants prennent des mesures immédiates pour brouiller les pistes et faciliter le vol financier. Ils configurent de nouvelles règles de boîte de réception conçues pour rechercher et supprimer automatiquement tous les e-mails de notification d’avertissement envoyés depuis Workday. Cette action empêche l’utilisateur légitime d’être alerté des modifications ultérieures non autorisées apportées à son profil. Une fois cette dissimulation en place, les attaquants utilisent l’authentification unique (SSO) pour passer du compte de messagerie compromis directement au profil Workday de la victime. À partir de là, ils modifient les configurations de paiement des salaires, redirigeant les futurs dépôts de paie vers des comptes financiers sous leur contrôle. Les comptes compromis servent également de rampe de lancement pour étendre l’attaque. «Suite Suite à la compromission des comptes de messagerie et aux modifications de la paie dans Workday, l’acteur malveillant a exploité les comptes nouvellement consultés pour distribuer d’autres e-mails de phishing, à la fois au sein de l’organisation et en externe vers d’autres universités », a ajouté Microsoft. Pour maintenir un accès à long terme, les attaquants ont établi la persistance en enregistrant leurs propres numéros de téléphone en tant qu’appareils MFA pour les comptes compromis. Cela a été fait via les profils Workday ou les paramètres Duo MFA associés. leur permettant d’approuver de futures actions malveillantes et d’échapper à la détection même si les mots de passe étaient modifiés. En réponse à la campagne, Microsoft a identifié les clients concernés et a contacté certains d’entre eux pour leur fournir une assistance en matière d’atténuation. La société a également publié des conseils détaillés pour aider les organisations à enquêter sur ces attaques et à mettre en œuvre une MFA résistante au phishing, une défense clé pour protéger les comptes d’utilisateurs contre ce type de compromission. Ces attaques de « piratage de la paie » sont classées comme une variante de la messagerie professionnelle. les escroqueries de compromission (BEC), qui ciblent largement les entreprises et les particuliers qui traitent régulièrement des paiements par virement bancaire.

Microsoft : un cyber-gang détourne les salaires des universités via des comptes Workday

Related Posts

Recent Posts

- La nouvelle Chevrolet Bolt est un véhicule électrique à moins de 30 000 $ qui ne semble pas bon marché

- AWS vient de lancer une IA qui fonctionne dans votre Slack Salesforce et Jira

- La puce IA 2 nm d’AMD peut-elle enfin défier la domination de Nvidia ?

- Proton VPN ajoute des serveurs gratuits pour ces pays

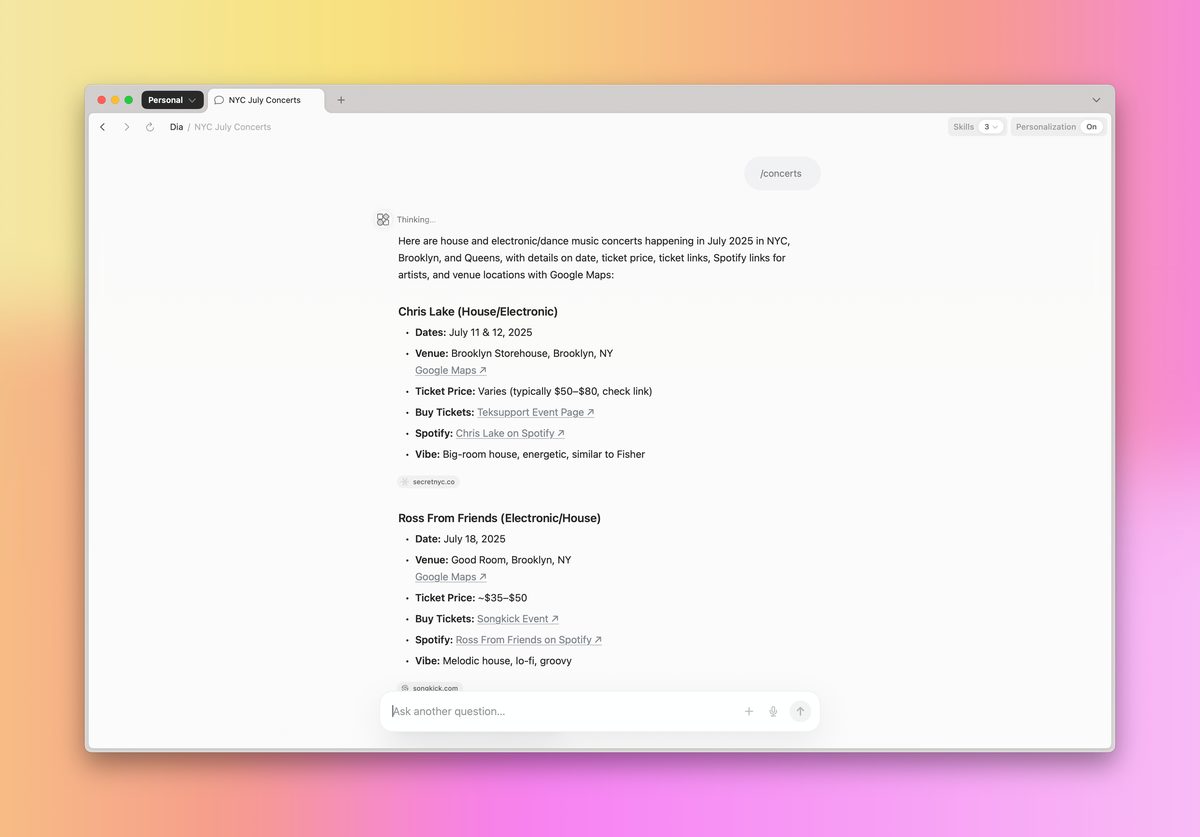

- Le navigateur IA Dia de The Browser Company est désormais ouvert à tous sur macOS

Recent Comments

Aucun commentaire à afficher.